【安全资讯】大量Mydoom蠕虫通过邮件进行传播,需引起注意

情报来源: 安恒分子实验室——www.molecule-labs.com

1.1. 蠕虫进行邮件传播恶意文件

1.1.1. 事件概况

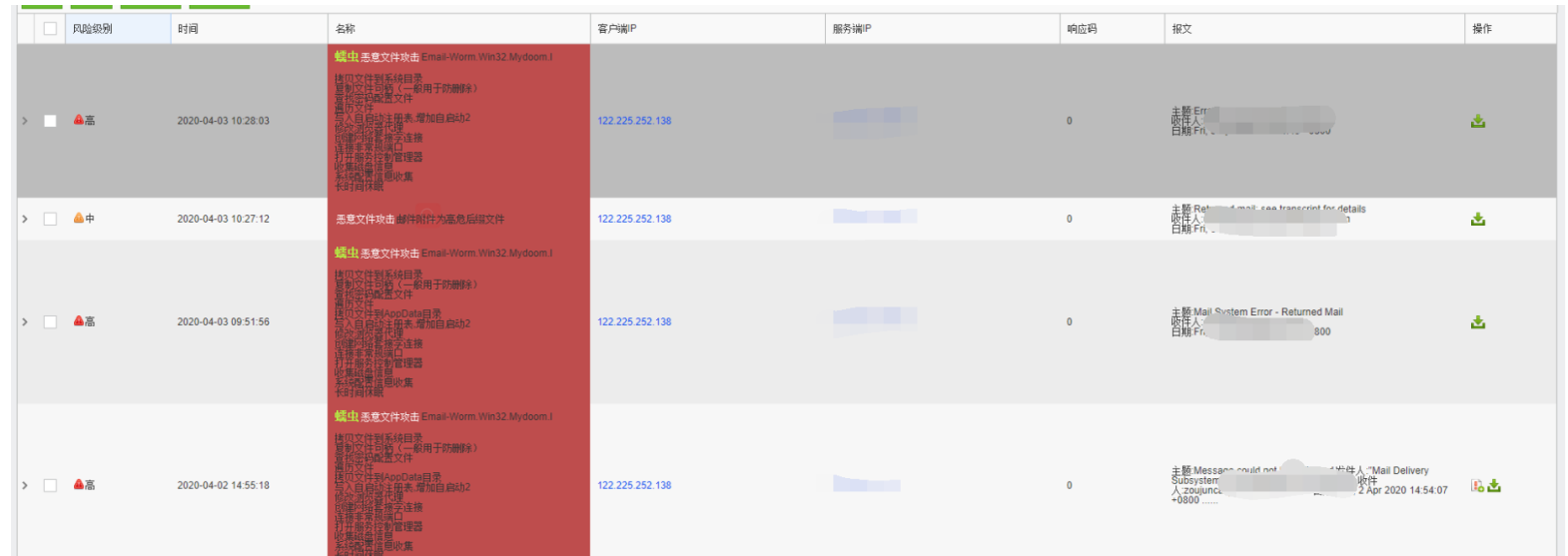

平台监测到多个IP向企业进行的发送蠕虫邮件风险,其中以157.122.5.29 ,180.168.176.186, 183.239.174.170, 140.207.201.14, 183.234.10.133, 183.238.158.46 ,122.225.252.138 这6个IP记录最多.

1.1.2. 事件分析

风险分析

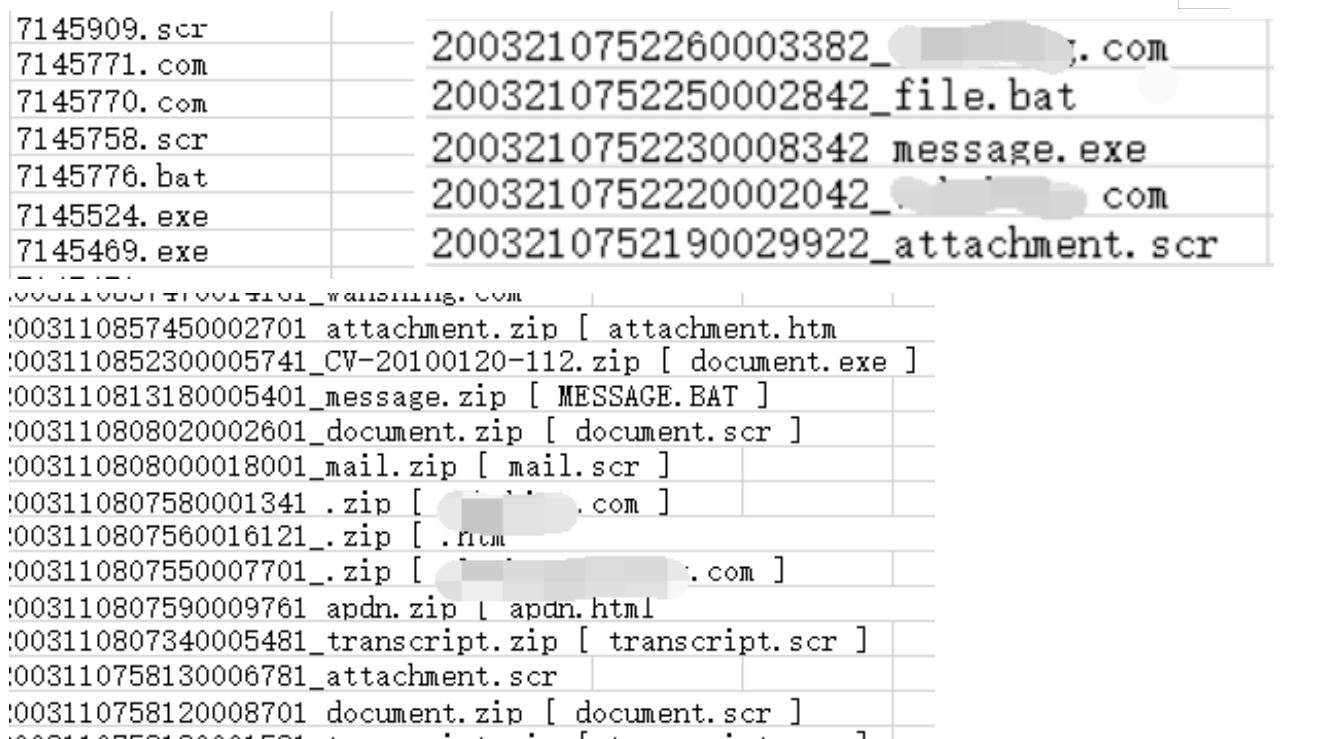

通过平台风险记录,发现附加后缀有以下三种特征:

数字.exe | 数字.src | 数字.com | 数字.pif | 数字.bat

日期_可疑名.exe | 日期_可疑名.src | 日期_可疑名.com | 日期_可疑名.pif | 日期_可疑名.bat

日期.zip[可疑名] | 日期.zip[收件邮箱]

样本分析

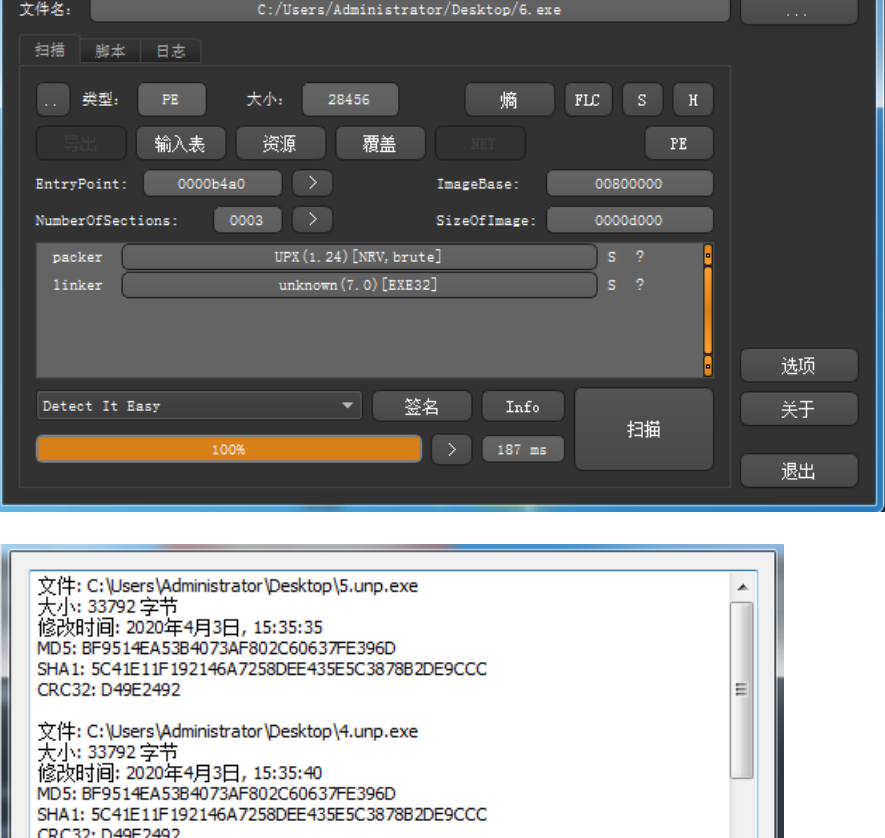

静态分析

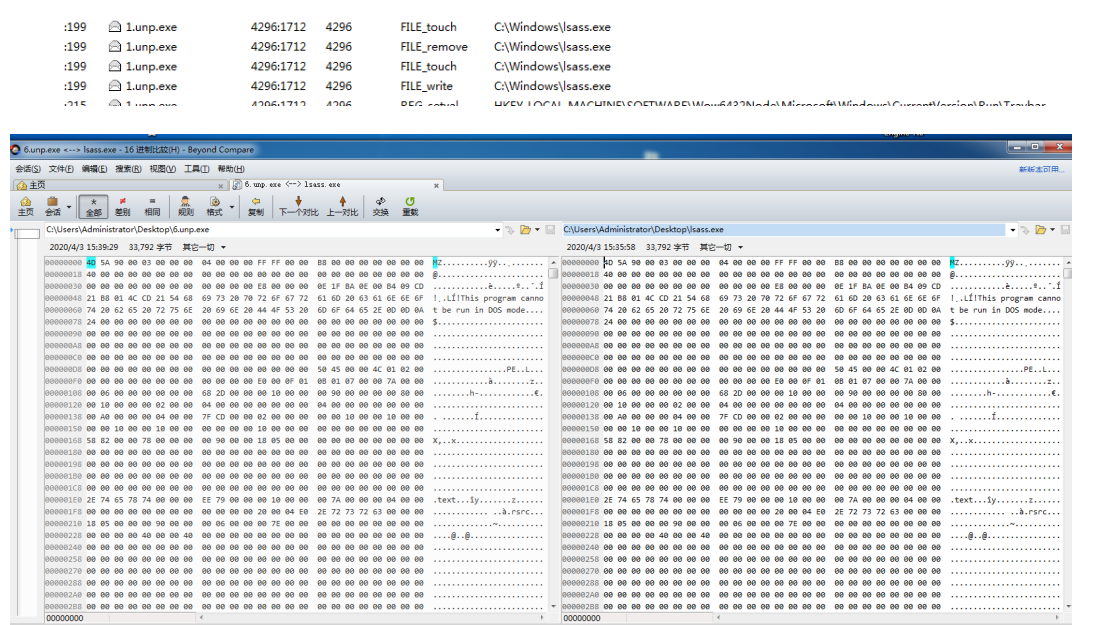

样本名字多变, 在抽取多个样本后进行检测,均为一种病毒.但在加了upx壳后文件不同,在脱壳后MD5都相同

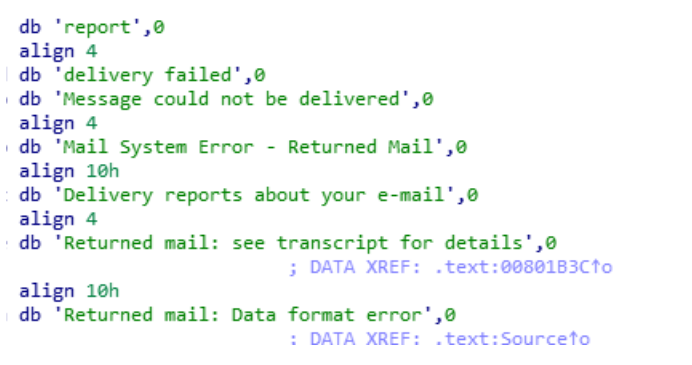

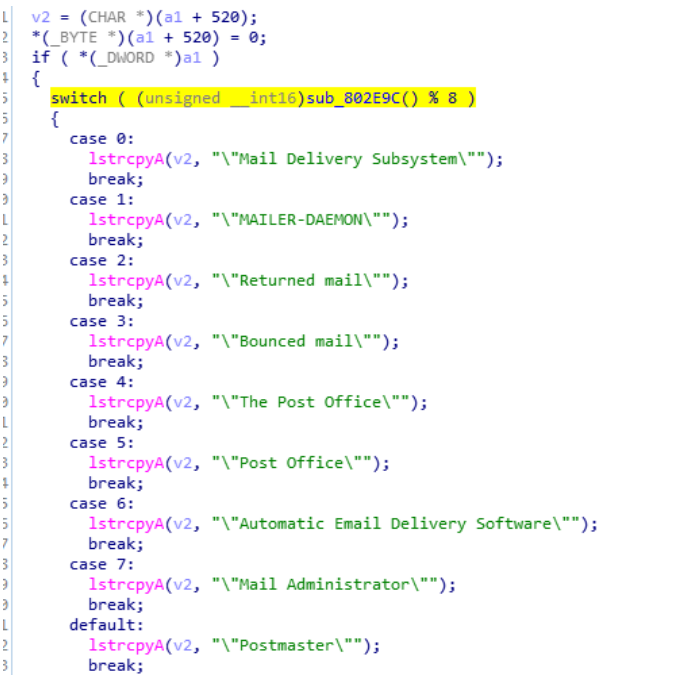

对比样本字符串和风险信息的发件人,可以知道感染电脑会向其他邮箱地址发送相同邮件.

释放的文件名

写入注册表

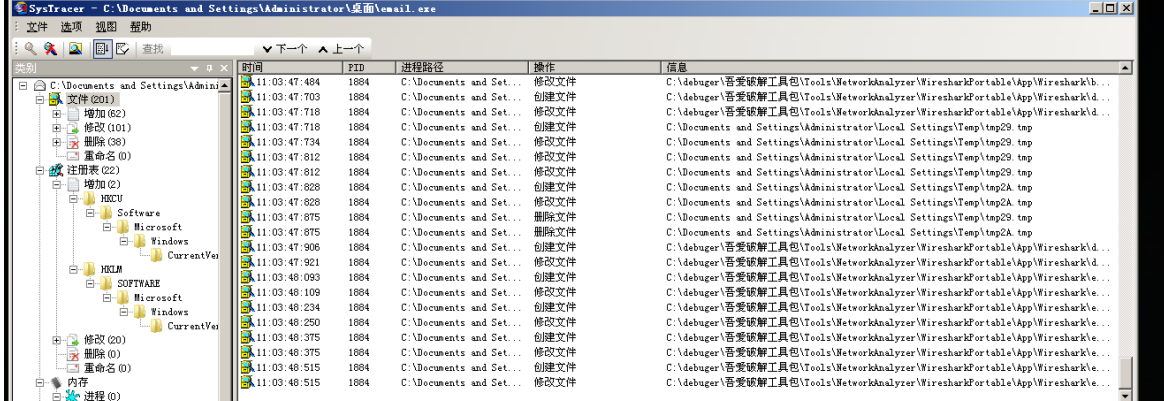

动态分析

释放的文件为本身,混淆lsass然后邮件传播

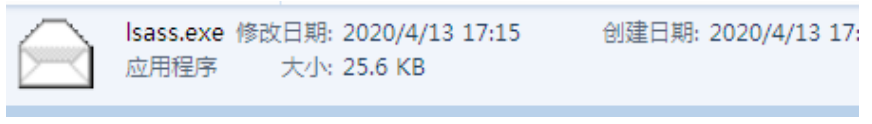

创建lsass.exe.并删除原有的lsass.exe.创建的Lsass.exe为蠕虫病毒.

向自启写入释放的lsass.exe

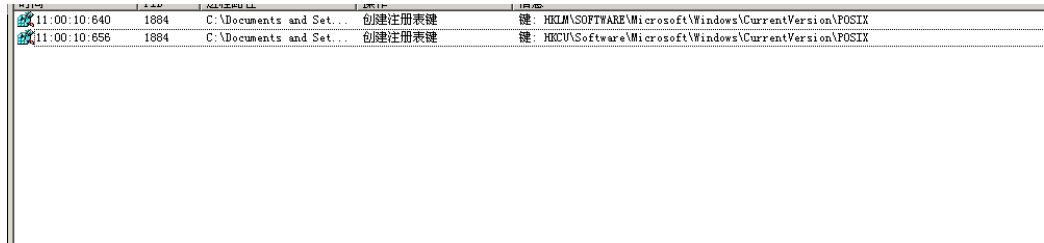

创建POSIX注册表

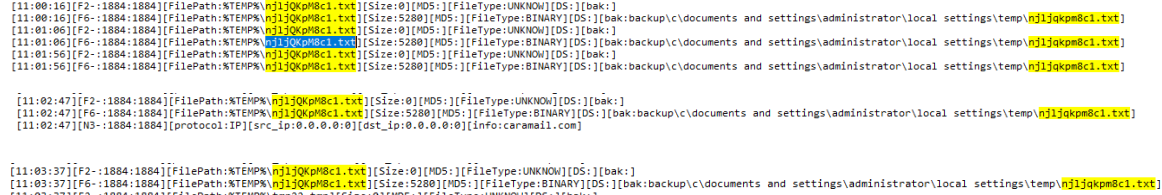

每50秒记录写入文本

在所有文件夹下写入自身复制

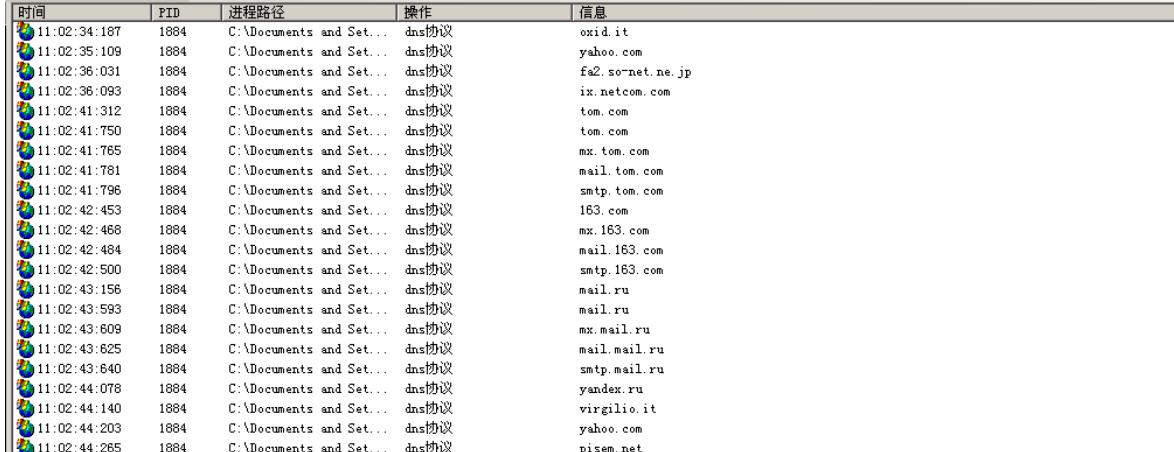

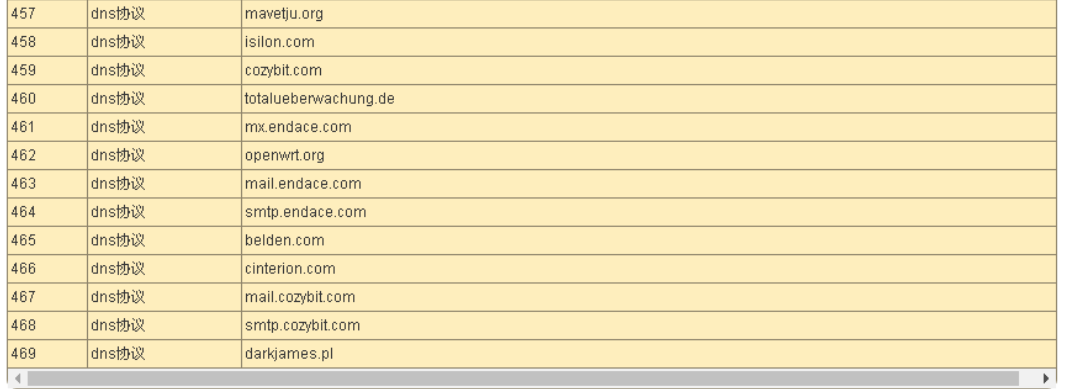

调用邮箱服务

共计469个服务

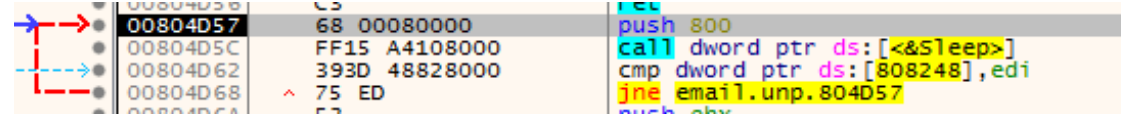

Sleep对抗调试

发送蠕虫邮件

1.1.3. 行为总结

蠕虫病毒通过漏洞多种邮箱进行发送钓鱼蠕虫邮件,运行附加后电脑将会被感染,向电脑内写入蠕虫病毒,进而向其他地址发送邮件.并且存在记录文件.

1.1.4. 修复建议

1.开启个人防火墙:根据应用情况和针对某类病毒,设定一些协议、端口、程序、入侵检测等的防护规则,其防护效果就会更佳;

2.尽量关闭不需要的文件共享。除了用户自行设定的共享文件,Windows操作系统一般都有C$, D$,ADMIN$, IPC$等默认的共享,把这些共享属性去掉,病毒文件就无法复制到本地;

3.强制执行密码策略。检查本机所使用的账户,删除不需要的账户。对于必需的账户使用复杂的密码;

4.及时打上操作系统的所有安全补丁,以阻止基于漏洞的攻击;

5.定期检查服务、进程、注册表中是否有可疑项,及时关闭或删除不需要的服务或者启动项。

IOCS列表

Url:

157.122.5.29

180.168.176.186

183.239.174.170

140.207.201.14

183.234.10.133

183.238.158.46

122.225.252.138

文件md5

BF9514EA53B4073AF802C60637FE396D