【安全资讯】PseudoManuscrypt:一场神秘的大规模网络间谍活动

导读

近日,据卡巴斯基研究人员报告称,全世界数以万计的设备,包括许多工业控制系统 (ICS)和政府组织,都受到了 PseudoManuscrypt 间谍软件的攻击。

详情

PseudoManuscrypt这个名字 来源于与 朝鲜有关联的Lazarus APT 组织在针对国防工业的攻击中使用的Manuscrypt 恶意软件有着相似之处 。

据专家透露,PseudoManuscrypt 恶意软件针对的所有系统中,至少有 7.2% 是多个行业组织使用的工业控制系统 (ICS) 的一部分,包括工程、能源、制造、建筑、公用事业和水管理等。

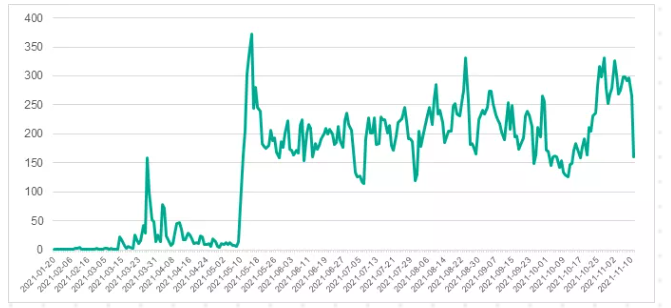

2021 年 1 月至 11 月期间,该恶意软件攻击了 195 个国家/地区的至少 35,000 个系统,这在行为者进行的针对性攻击中并不常见。

PseudoManuscrypt 加载程序通过恶意软件即服务 (MaaS) 平台提供,该平台将恶意代码分发到盗版软件安装程序存档中。专家还观察到通过Glupteba僵尸网络分发的间谍软件。

PseudoManuscrypt 支持广泛的间谍功能,例如窃取 VPN 连接数据、记录按键记录、捕获屏幕截图和视频、使用麦克风录音、窃取剪贴板数据和操作系统事件日志数据(这也使得窃取 RDP 身份验证数据可能),等等。

近三分之一 (29.4%) 的恶意软件针对的非 ICS 计算机位于俄罗斯 (10.1%)、印度 (10%) 和巴西 (9.3%),而被间谍软件攻击的大部分 ICS 计算机位于印度、越南和俄罗斯。

间谍软件使用 KCP 协议连接到 C2 服务器,这对于恶意软件来说并不常见。过去,与我国有关的APT41曾使用 KCP 协议攻击工业组织。

研究人员还注意到,恶意软件样本还包含中文评论,并且间谍软件连接到百度云存储服务。PseudoManuscrypt 将中文设置为联系 C&C 服务器时的首选语言。

尽管收集和分析了大量数据,但许多发现仍然无法解释,并且不符合任何已知方案。因此目前还不能确定该运动是追求犯罪的雇佣军目标还是与某些政府的利益相关的目标。

尽管如此,被攻击的系统包括不同国家知名组织的计算机这一事实使我们评估的威胁级别很高。大量工程计算机受到攻击,包括用于 3D 和物理建模的系统,数字孪生的开发和使用将工业间谍问题列为该活动的可能目标之一。