【安全资讯】BLISTER:利用合法签名规避检测的新型恶意软件

引言

12月23日,研究人员披露了一个利用有效代码签名证书规避检测的隐秘恶意软件活动。研究人员将活动中使用的恶意软件命名为 BLISTER。BLISTER是一种新型恶意软件加载程序,用于在内存中执行第二阶段恶意软件有效负载并保持持久性。

简况

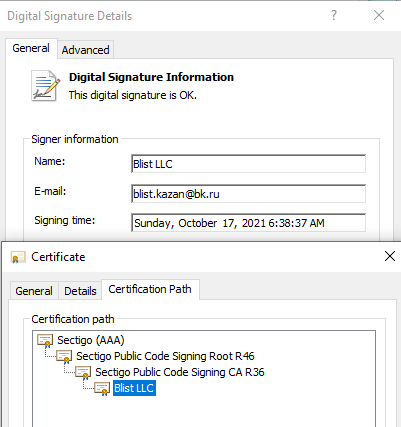

攻击者在活动中使用了由Sectigo颁发的有效代码签名证书,从而在更长的时间内规避检测。研究人员早在 2021 年 9 月 15 日就观察到了使用此证书签名的恶意软件,如下图:

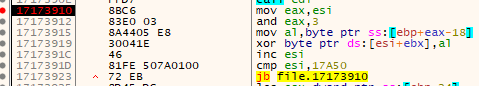

活动中使用了一种新型恶意软件加载程序,研究人员将其命名为 BLISTER 。加载程序最初由释放器写入%temp%\Framwork\axsssig.dll并使用rundll32执行。执行后,BLISTER 使用一个简单的 4 字节 XOR 例程解码存储在资源部分中的引导代码,如下所示:

引导代码被严重混淆,最初会休眠 10 分钟,这很可能是为了逃避沙箱分析。延迟后会解密嵌入的恶意软件负载。研究人员已经观察到 CobaltStrike 和 BitRat 作为嵌入式恶意软件负载。解密后,嵌入的有效负载将加载到当前进程中或注入到新生成的WerFault.exe进程中。

最后,BLISTER 通过将自身复制到C:\ProgramData文件夹,以及重新命名的rundll32.exe本地副本来建立持久性。在当前用户的启动文件夹中创建一个链接,以在登录时作为explorer.exe的子程序启动恶意软件。

总结

BLISTER新型恶意软件加载程序使用了多种规避检测的技巧,包括利用有效的代码签名证书、感染合法库来欺骗机器学习模型以及在内存中执行有效负载。

失陷指标(IOC)58

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享