【安全资讯】Khonsari:首个利用Log4Shell漏洞部署的勒索软件

引言

12 月 9 日,研究人员披露了Log4j2 中的0day严重漏洞Log4Shell。该漏洞允许攻击者创建特殊的 JNDI 字符串,在目标服务器上执行任意代码。12月13日,研究人员发现了首个利用 Log4Shell 漏洞部署的勒索软件“Khonsari”。

简况

“Log4Shell”漏洞又称“Logjam”,编号为CVE-2021-44228,是一个远程代码执行漏洞。目前观察到的大多数攻击都是针对 Linux 服务器,但研究人员也观察到了针对运行 Windows 操作系统的设备的攻击。

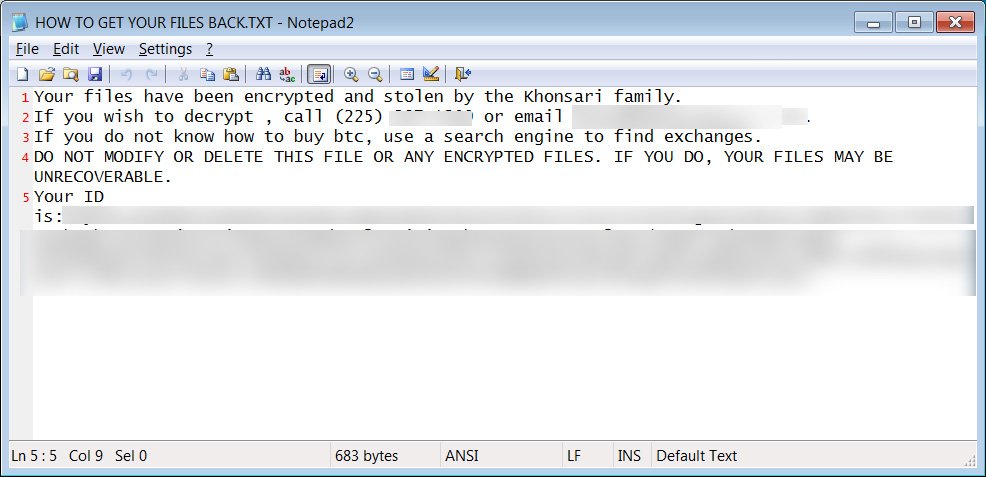

攻击者利用Log4Shell漏洞,从hxxp://3.145.115[.]94/Main.class下载一个Java类,并由Log4j应用程序加载和执行。一旦加载,它就会从同一台服务器下载一个 .NET二进制文件,以安装名为“Khonsari”的勒索软件。这是一个新的勒索软件家族,勒索票据如下:

执行后,恶意文件将列出所有驱动器并对其进行完全加密,但 C:\ 驱动器除外。在 C:\ 驱动器上,Khonsari 将仅加密以下文件夹:

- C:\Users\<user>\Documents

- C:\Users\<user>\Videos

- C:\Users\<user>\Pictures

- C:\Users\<user>\Downloads

- C:\Users\<user>\Desktop

赎金票据有一个奇怪之处,票据中没有联系攻击者以支付赎金的联系方式,勒索软件留下的联系信息是以路易斯安那州一家古董店老板的联系信息。目前尚不清楚此人是勒索软件攻击的实际受害者还是被列为诱饵。

总结

目前,绝大多数针对 Log4Shell 的利用尝试都源自俄罗斯 (4,275),其次是巴西 (2,493)、美国 (1,746)、德国 (1,336)、墨西哥 (1,177)、意大利 (1,094) )、法国 (1,008) 和伊朗 (976)。

失陷指标(IOC)6

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://www.bleepingcomputer.com/news/security/new-ransomware-now-being-deployed-in-log4shell-attacks/https://businessinsights.bitdefender.com/technical-advisory-zero-day-critical-vulnerability-in-log4j2-exploited-in-the-wild

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享