【安全资讯】Turla组织使用新后门攻击前阿富汗政府

引言

俄罗斯Turla APT组织在攻击活动中使用了一个名为TinyTurla的新后门。TinyTurla很可能被用作second-chance后门,以保持主恶意软件被删除的情况下仍可访问受感染,研究人员表示,该后门至少从2020年就开始投入使用。TinyTurla也可以用作第二阶段的释放器,利用其他恶意软件感染系统。目前,研究人员已在美国、德国以及阿富汗观察到了Turla APT组织的受害者。

简况

Turla组织又名Snake、Venomous Bear、Uroburos 和 WhiteBear,是一个俄罗斯APT组织,至少自 2004年以来就一直活跃。多年来,该组织以美国、乌克兰或阿拉伯国家为目标,开发并维护了一套庞大的攻击工具,如Crutch或Kazuar。

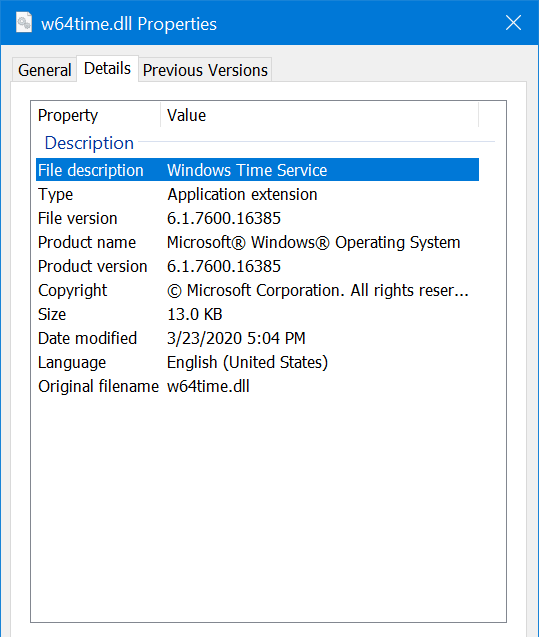

Turla组织使用.bat 文件来安装后门,后门以名为w64time.dll的DLL形式出现,描述和文件名使它看起来像一个有效的 Microsoft DLL。恶意软件隐藏在 svchost.exe 进程中,从注册表中读取其配置并将其保存在“result”结构中,然后将其分配给“sConfig”结构。DLL主要由几个函数和两个while循环组成,其中包括整个恶意软件逻辑。后门可以上传和执行文件或从受感染系统中窃取文件,后门每五秒通过 HTTPS 加密通道联系命令和控制 (C2) 服务器,以检查是否有来自操作者的新命令。w64time.dll如下图:

TinyTurla的C2命令代码对应以下功能:

- 0x00:'身份验证'

- 0x01:'执行进程'

- 0x02:'使用输出集合执行'

- 0x03:'下载文件'

- 0x04:'上传文件'

- 0x05:'创建子进程'

- 0x06:'关闭子进程'

- 0x07:'子进程管道输入/输出'

- 0x08:'设置TimeLong'

- 0x09:'设置TimeLong'

- 0x0A:'设置新的安全密码'

- 0x0B:'设置主机'

总结

此次发现的后门功能有限且编码风格简单,反恶意软件系统不容易将其检测为恶意软件。研究人员认为该软件至少自 2020 年以来就被攻击者使用,且以中等可信度评估,该后门的攻击目标是前阿富汗政府。

失陷指标(IOC)1

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享