【安全资讯】Operation Harvest:长期进行的网络间谍活动

引言

研究人员发现披露一个由APT组织运作的Operation Harvest间谍活动,攻击者使用已知的恶意软件威胁和新的攻击工具,该组织的攻击经验丰富,并且能够在受害者网络中活动多年而不被发现。

简况

攻击者通过入侵受害者的 Web 服务器建立了立足点。在受感染的网络服务器上,安装了软件用于收集有关受害者网络的信息 [ T1083 ] 和文件的横向移动/执行。发现的工具示例包括 PSexec、Procdump 和 Mimikatz。

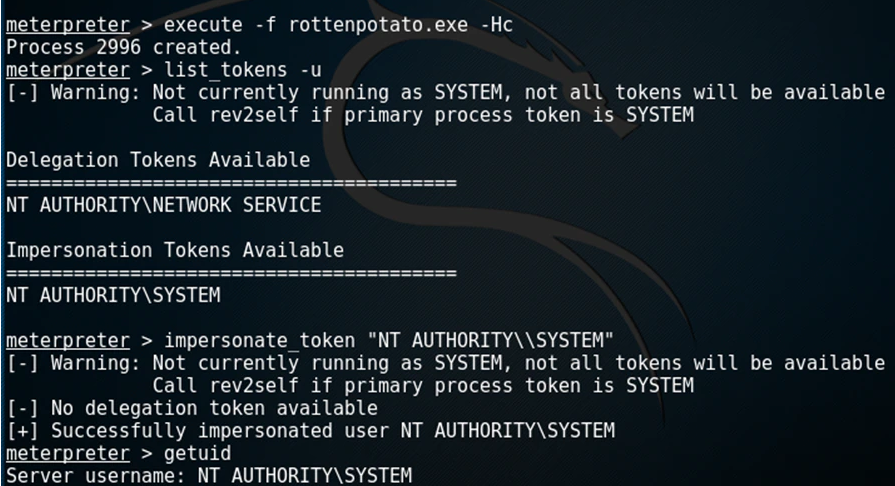

在调查期间,研究人员观察到对手使用多种特权升级和持久性技术。除了使用 Mimikatz 转储凭据外,攻击者还使用了两种工具进行权限提升,其中一种工具是“RottenPotato”。这是一个开源工具,用于获取特权令牌的句柄,例如“NT AUTHORITY\SYSTEM”,以便能够以系统权限执行任务。

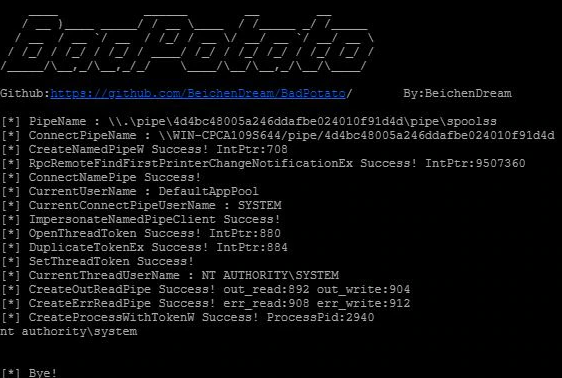

第二个工具“BadPotato”是另一个开源工具,可用于将用户权限提升为系统权限。BadPotato的代码可以在 GitHub 上找到,它作为 Visual Studio 项目提供。

攻击者在该活动中使用PlugX 作为后门。PlugX 使用了“DLL 劫持”技术。其中单个(RAR)可执行文件包含以下三个部分:

● 有效的可执行文件。

● 关联的 DLL 与指向负载的钩子。

● 带有配置的有效负载文件以与C2 通信。

攻击者使用独立版本或在网络中的不同资产上分发这三个文件来获得对这些资产的远程控制。这些样本正在向两个域进行通信。这两个域都是在活动期间注册的。

另外,还发现攻击者在活动中使用Winnti 恶意软件家族,通过一系列的数据分析,发现该活动所使用的TTPS与APT27 和 APT41组织具有较大的重叠部分,但无法将其确切归因到具体的某个威胁组织。

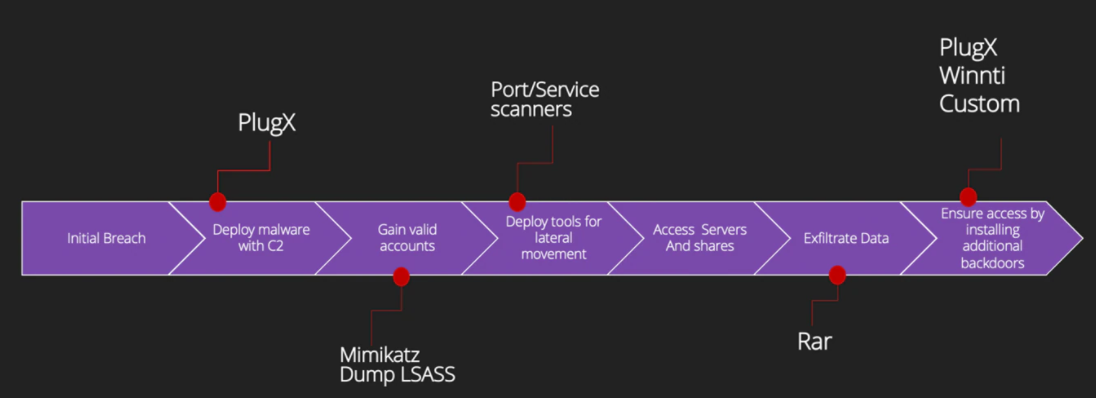

具体的攻击流程大致如下:攻击者一旦建立了最初的立足点,就会首先部署 PlugX,以便在受害者的网络中创建后门,以防被提早发现。之后,使用 Mimikatz 和转储 lsass,获得有效帐户。一旦获得有效帐户,就会使用包括攻击者自定义工具在内的几种工具来获取受害者网络的信息。并访问了几个共享/服务器,持续收集信息。这些信息作为 rar 文件被上传并放置在面向互联网的服务器上以隐藏在“正常”流量中。攻击流程图如下:

结论

Operation Harvest是一项长期进行的攻击活动,攻击者多年来一直保持对目标网络的访问权限以持续窃取数据。攻击者使用了独特的新后门或现有恶意软件的变体。结合所有恶意文件以及与历史和地缘政治数据的互相关联,研究人员非常确信该活动是是由经验丰富的 APT组织所执行的。