【安全资讯】APT-C-23组织使用Android间谍软件针对中东地区用户

引言

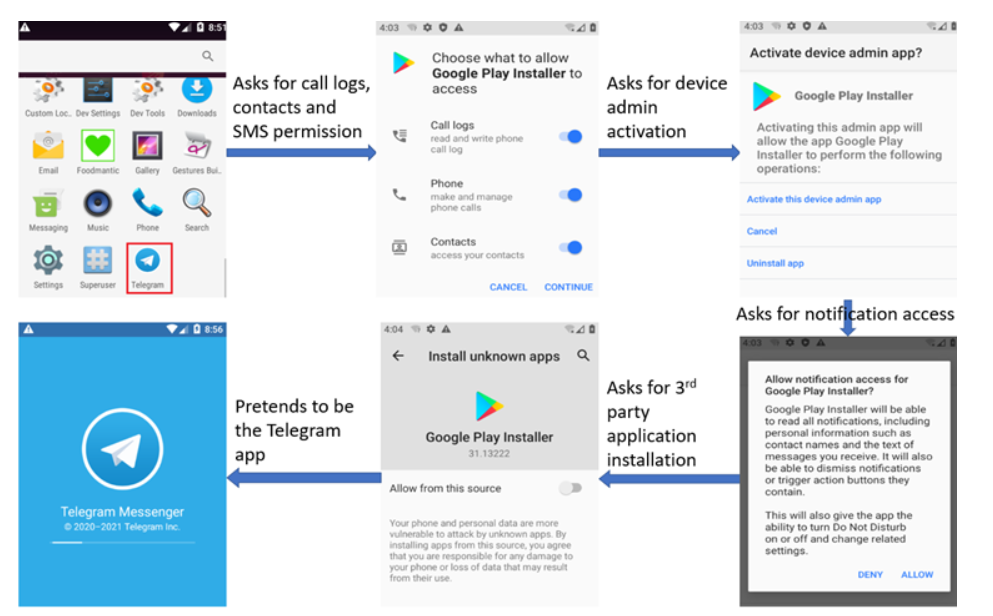

近日,研究人员发现 APT-C-23 (又名“双尾蝎”)组织使用 Android 恶意软件变种针对中东地区的用户,其分发机制是通过网络钓鱼或通过伪造的 Android 应用进行分发,此应用有一个与 Telegram 应用程序类似的图标,该恶意软件可以从受感染设备窃取敏感信息,例如联系人数据、短信数据和文件。

简况

APT-C-23 组织使用的恶意软件变体自称为Google_Play_Installer7080009821206716096,该应用欺骗用户,让其觉得该应用是与 Google Play 相关的 APK。

一旦恶意软件在受影响的 Android 设备上成功执行,它就会在用户不知情的情况下执行多项恶意活动。这些活动包括拍照、录音、禁用 WiFi、窃取通话记录、窃取短信、窃取联系人数据以及窃取各种扩展名的文件(PDF、doc、docx、ppt、pptx、xls、xlsx、txt、text 、jpg、jpeg、png)等。

该恶意软件还可以在用户不知情的情况下拨打电话、从设备中删除文件、记录受害者设备的屏幕、截屏、阅读文本内容以及在 WhatsApp 中收集通话记录。灵台,恶意软件还会检查目标是否位于在中东地区的电信运营商。

Google_Play_Installer7080009821206716096应用程序的启动流程如下:

该应用程序要求用户授予其设备管理员权限,一旦恶意软件获得管理员权限,将增强其功能。

管理员激活请求

在获得所需的权限后,恶意软件会打开一个类似于官方 Telegram 应用程序的 UI。

恶意应用将请求 35 种不同的权限,攻击者可以滥用其中的 18 种。在这种情况下,恶意软件可以:

● 读取、删除或修改短信、通话记录和联系人数据。

● 无需用户交互即可拨打电话

● 删除短信数据

● 结束其他应用的后台进程

● 接收和发送短信

● 读取当前蜂窝网络信息、受影响手机的电话号码和序列号、任何正在进行的通话的状态以及设备上注册的任何电话帐户(例如:三星帐户等固件帐户)的列表。

● 读取、删除或修改设备外部存储上的文件

● 禁用键锁和任何相关的密码安全措施,例如生物特征验证。

结论

APT-C-23 组织使用该 Android 间谍软件专门针对中东地区的用户,并 不断调整攻击方法以避免被发现,通过复杂的技术和寻找新的方法来定位目标用户。用于感染设备的最常见方法之一是将恶意软件伪装成所谓的合法 Google 应用程序,以迷惑用户安装它们。用户应在验证应用程序的真实性,以避免安装恶意应用程序,并仅从官方 Google Play 商店安装应用程序,以避免此类攻击。