【安全资讯】冰山下的阴影:避免站在聚光灯下的间谍软件供应商

引言

在网络技术还没普及的早期,提供监视服务的相关行业就已经存在,并一直处于不断发展当中,从最初的人工安装物理硬件进行窃听,到现在的利用间谍软件进行数据收集,中间的技术演变发生了巨大的变化,并逐渐成为一个复杂、低调、国际化、利润回报丰厚的产业。这些间谍软件供应商都遵循低调、保密的处事方式,还存在很多尚未被曝光的供应商,目前披露的只是这庞大产业中的冰山一角。安恒猎影实验室将介绍5个提供间谍软件服务或监视产品的间谍软件供应商,它们分别是FinFisher、Hacking Team、Cyberbit、Candiru、NSO Group,这些供应商所提供的产品都具有高复杂性、难追溯等高技术特点。

简况

1.FinFisher

|

公司名称 |

FinFisher公司 |

|

母公司 |

Gamma Group公司(英国) |

|

创立时间 |

2008年 |

|

公司位置 |

德国慕尼黑 |

|

主要业务 |

为执法和调查领域为顶级客户提供服务,预防和调查恐怖行动和犯罪 |

|

旗下产品 |

Finspy间谍软件 |

|

公司logo |

|

|

官网 |

www.finfisher.com |

基本信息

FinFisher公司于2008年在德国成立,属于英国Gamma Group公司的子公司,业务遍及全球,其母公司Gamma Group还对外销售一系列监控技术。根据该公司的官网介绍,FinFisher主要与执法和情报机构独家合作,在执法和调查领域为顶级客户提供服务,以有效预防和调查恐怖行动和犯罪。

该公司研制并销售一款名为FinSpy的多平台监控软件,它可以控制网络摄像头和麦克风,监视通信和窃取存储在受感染的系统上的数据。自2011年以来,它被许多国家利用来追踪并打击人权捍卫者,包括巴林、埃塞俄比亚、阿联酋等。该公司还一直在利用卫星公司来规避对其监控工具出口的限制。2014年8月,FinFisher的母公司Gamma Group曾经被黑客入侵,泄露40GB的文件数据,导致FinFisher源代码,价格,历史交易记录及其他相关数据在互联网上被黑客曝光。

FinSpy间谍软件

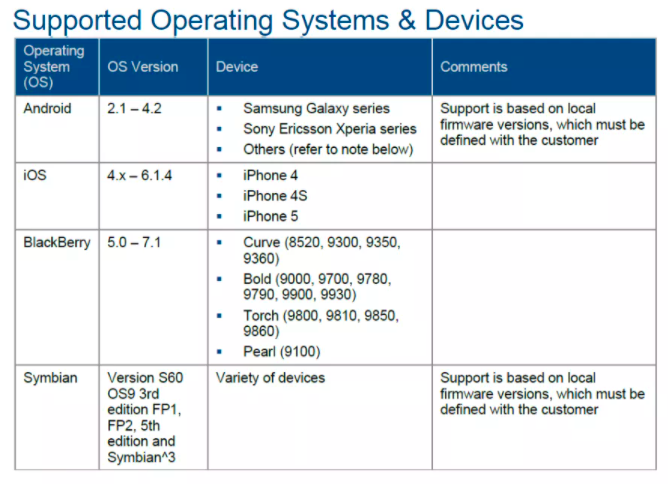

FinSpy是一种可用于多平台的间谍软件,其适用于 Android、iOS、Windows、macOS、Linux、黑莓、塞班、Windows Mobile等操作系统,攻击者可以通过Finspy从受感染设备收集大量个人信息。PC端的FinSpy于 2011 年被发现,移动端则于 2012 年被披露。

移动端的FinSpy是具有多种功能的高级恶意间谍工具,间谍软件供应商在其产品中提供的各种配置功能使 FinSpy 终端(FinSpy Agent)运营商能够针对特定受害者量身定制每个植入物的行为,并有效地进行监视,获取敏感数据,例如 GPS 位置、联系人、电子邮件、日历、照片和手机RAM中的数据,还可以记录电话呼叫并转储来自流行的通讯软件的图像和消息。

2.Hacking Team

|

公司名称 |

Hacking Team |

|

创立时间 |

2003年 |

|

公司位置 |

意大利米兰 |

|

主要业务 |

向世界各地的许多政府、警察机构和秘密机构出售攻击性入侵和监视服务产品 |

|

旗下产品 |

Remote Code System (RCS)远程控制套件 |

|

公司logo |

|

|

官网 |

www.hackingteam.it |

基本信息

Hacking Team是一家总部位于米兰的信息技术公司,2007 年,该公司打造的产品被米兰警察总部购买,使其成为第一家为警察提供商业黑客软件的供应商。Hacking Team以向世界各地的许多政府、警察机构和秘密机构出售攻击性入侵和监视服务而闻名。

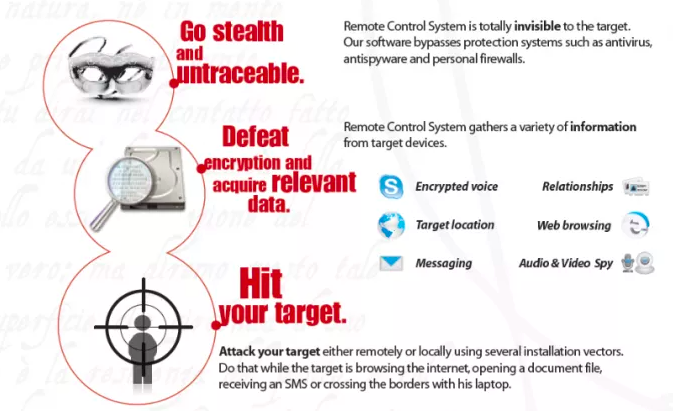

RCS远程控制套件

该公司的RCS产品是一套非常完善的远程控制系统套件,其产品宣传材料[6]称其支持多种平台,可以通过多种漏洞利用方式感染目标设备,具有监视Internet 用户的通信、解密加密文件和电子邮件、记录电话交谈、Skype和其他IP 语音通信、远程激活目标计算机上的麦克风和摄像头、监视手机(电话、地址簿、短信、旅行、日历等),读取和检测网络中的异常等功能,主要用于打击恐怖主义、国际贩毒和黑手党。

Hacking Team官方手册中对RCS的相关介绍

泄漏事件

2015 年 7 月 5 日,Hacking Team公司的Twitter帐户被一名黑客入侵,黑客发布了公司计算机系统数据泄露的公告。攻击者提供了超过 400 GB数据的链接,内容包括RCS远程控制软件源码、反查杀分析工具及相关讨论文档、0Day、漏洞及相关入侵工具和入侵项目相关信息,包括账户密码、数据及音像资料等等。泄露的文件中包括一张来自苏丹国家情报局的价值 480,000 欧元的发票,日期为 2012 年 6 月。正如上文所述,此前该公司曾否认与苏丹存在业务往来。

根据泄露客户名单显示,Hacking Team的客户遍及阿塞拜疆、哈萨克斯坦、乌兹别克斯坦、苏丹、俄罗斯、巴林、沙特阿拉伯和阿联酋等地区的政府和安全部门。该公司的众多客户主要是军队、警察、中央和地方政府、安全部门和军事情报部门。其中还包括一些跨国公司,如波音公司(世界上最大和最重要的航空航天和军事领域的公司),波音公司和黑客公司Hacking Team正合作开发一款间谍无人机,该无人机可以通过截获WiFi网络的方式窃取一定区域内的网络情报。数据泄露事件对Hacking Team公司的运营造成了非常严重的影响,不久后,被一家名为Memento Labs的新公司收购。

3.Cyberbit

|

公司名称 |

Cyberbit Solutions Ltd. |

|

母公司 |

Elbit Systems |

|

创立时间 |

2015年 |

|

公司位置 |

以色列 |

|

主要业务 |

为政府的情报机构和执法机构进行数据监控 |

|

旗下产品 |

PC Surveillance System (PSS) 远程监视系统 |

|

公司logo |

|

|

官网 |

http://www.cyberbit.net |

基本信息

Cyberbit Solutions Ltd.是位于以色列的网络安全公司,成立于2015年,是以色列国防承包商 Elbit Systems 的全资子公司。主要业务是在全球范围内提供情报和合法拦截解决方案。Cyberbit在以色列主管当局的严格规定和严格的出口管制制度下运作。Cyberbit仅向主权政府当局和执法部门提供其产品此类政府机构和执法机构有责任确保他们获得合法授权,以在其管辖范围内使用产品。在 Elbit以约 1.58 亿美元收购NICE 网络和情报部门后,Cyberbit于 2015 年与NICE 网络和情报部门合并。该公司开发了一款名为PC Surveillance System (PSS)的监视系统产品,号称是“情报和执法机构的解决方案”。

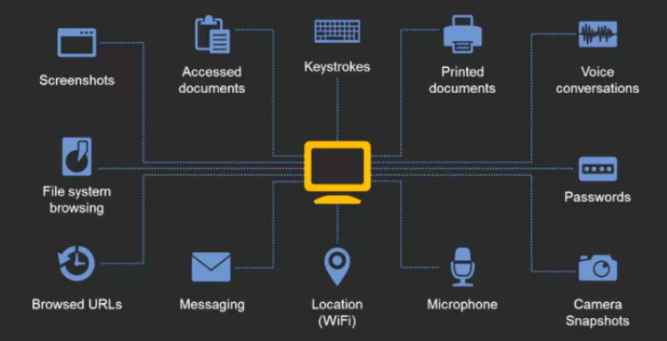

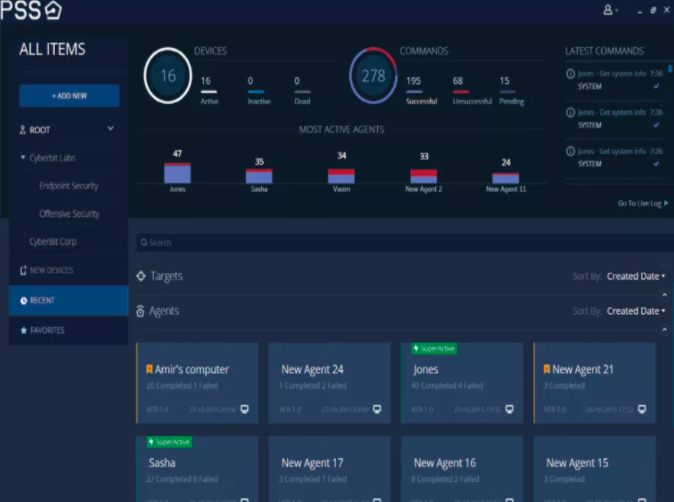

PC Surveillance System (PSS)商业间谍软件产品

Cyberbit的产品销售材料表示,PSS 可“通过访问、监控、提取和分析来自远程 PC 的信息,帮助 LEA 和情报组织减少犯罪、预防恐怖主义和维护公共安全”。PSS 可以监控和提取的信息包括VoIP 通话、文件、电子邮件、录音、键盘记录以及目标设备上几乎所有可用的信息。

PSS间谍软件的功能说明

PSS 控制台界面截图

有迹象表明, Cyberbit 可能会盗用合法个人和/或公司的名称和商标伪装成受信任的软件,或获取所谓的“代码签名证书”,这些证书可以操纵目标或目标计算机,使其相信他们的产品不是恶意的。在攻击案例中可以看到,PSS 常与真正的 Adobe Flash Player 软件捆绑在一起使用,试图利用用户对Adobe 和 Flash 商标的信任来执行其恶意操作。

潜在客户

2017年12月12日,公民实验室的研究人员[10]在 PSS 使用的C&C服务器上发现了一个公开的日志文件,日志中记录了操作者和感染者的 IP 地址,对这些IP地址跟踪法案发现,。研究人员在互联网上扫描了其它 PSS 服务器,发现有多个服务器是由 Cyberbit 公司自己运作的。对这些服务器 IP 日志的跟踪发现,Cyberbit 的雇员携带着被感染的笔记本电脑在世界各地演示 PSS,演示对象和地点包括了泰国皇家军队、乌兹别克斯坦国家安全部队、赞比亚金融情报中心、菲律宾总统府,以及布拉格举行的 ISS World Europe 2017 和巴黎举行的 Milipol 2017 会议,此外还有法国、越南、哈萨克斯坦、卢旺达、塞尔维亚和尼日利亚。

4.Candiru

|

公司名称 |

Candiru |

|

创立时间 |

2014年 |

|

公司位置 |

以色列特拉维夫 |

|

主要业务 |

向政府客户销售间谍软件,产品包括用于监视计算机、移动设备和云帐户的解决方案。 |

|

旗下产品 |

DevilsTongue间谍软件 |

|

公司logo |

|

|

官网 |

暂无 |

基本信息

Candiru Ltd是一家专门提供间谍软件服务的公司,成立于2014年,位于以色列特拉维夫,主要业务是向政府客户销售间谍软件,产品包括用于监视计算机、移动设备和云帐户的解决方案。该公司的名称曾进行多次更改,目前的名称是Saito Tech Ltd。Candiru的客户遍布欧洲、前苏联、波斯湾、亚洲和拉丁美洲。目前发现使用 Candiru 的国家包括沙特阿拉伯、阿拉伯联合酋长国 (UAE) 和卡塔尔。目前在巴勒斯坦、以色列、伊朗、黎巴嫩、也门、西班牙、英国、土耳其、亚美尼亚和新加坡观察到至少100名遭Candiru间谍软件感染的受害者,其中包括人权捍卫者、持不同政见者、记者、活动家和政治家。

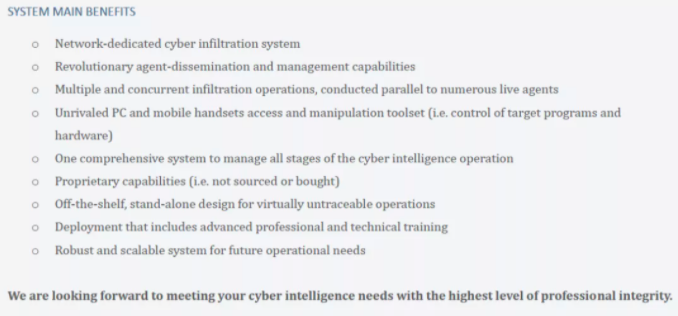

高端网络情报平台

根据2020年TheMarker公司发布关于Candiru项目方案的泄露信息显示,该公司还提供高端网络情报平台产品,专门开发利用和传播操作渗透个人电脑、网络及移动设备,文件中称该系统可在个人设备中隐秘进行有效且可扩展的网络情报操作。专有的触发代理隐蔽地部署到目标 PC 或移动手机中,对目标交互的要求降到最低。一旦部署,该代理将立即识别并绘制目标所连接的网络。同时,该系统启动未检测到的数据泄露任务,贯穿设备硬件和本地程序的操纵和控制,包括社交媒体帐户、通信程序或应用程序以及电话或计算机的麦克风或摄像头。

高端网络情报平台产品特点

DevilsTongue间谍软件

2021年7月15日,微软发布了对Candiru公司Windows平台间谍软件的相关分析报告,并将其称为DevilsTongue。

DevilsTongue是Windows 平台的间谍软件,其一旦部署到目标的 Windows 系统中,即可完全访问受感染设备,DevilsTongue还具备多种功能,包括收集和窃取受害者的文件,解密和窃取Windows设备上的Signal信息,并从LSASS和Chrome、Internet Explorer、Firefox、Safari和Opera网络浏览器中窃取cookies和保存的密码。此外,它还可以利用存储在受害者电脑上的Facebook、Twitter、Gmail、Yahoo、Mail.ru、Odnoklassniki和Vkontakte等网站的cookie来获取敏感信息,比如读取受害者的消息,窃取照片等。

DevilsTongue一般是通过诱骗受害者访问托管着exploit的网站进行部署,该exploit滥用浏览器漏洞将DevilsTongue植入到受害者设备上,随后滥用第二阶段的 Windows exploit 为运营人员获得管理员级别的访问权限。DevilsTongue感染了100名来自世界各地的政客, 人权捍卫者, 积极分子, 记者, 学者, 大使馆和持不同政见者,这些受害者位于巴勒斯坦、以色列、伊朗、黎巴嫩、也门、西班牙、英国、土耳其、亚美尼亚和新加波等国。

另外,DevilsTongue还可以在一些网站上以受害者的身份发送信息,并且发送信息的能力可以被武器化,以向更多的受害者发送恶意链接。

5.NSO Group

|

公司名称 |

NSO Group |

|

创立时间 |

2010年 |

|

公司位置 |

以色列 |

|

主要业务 |

提供技术或产品使政府能够从目标身上识别、定位和收集有价值的情报 |

|

旗下产品 |

Pegasus(飞马)、Chrysaor间谍软件 |

|

公司logo |

|

|

官网 |

https://www.nsogroup.com/ |

基本信息

NSO Group是一家位于以色列的科技公司,于2010年创立,专注于开发仅向政府销售的入侵和监控软件,其部分成员来自以色列的8200情报国家部队,属于该行业中最有影响力的公司之一。该公司的销售宣传表示,该公司能提供技术或产品使政府能够在不参与且不损害其身份的情况下,从感兴趣的人那里识别、定位和收集有价值的情报,打击恐怖主义和犯罪,从而保护国家和个人安全。NSO的内部文件揭示了该公司遍及欧洲诸国的业务,以及与墨西哥签署的价值数百万美元合约。据 2013 年 NSO Group 内部电子邮件显示,墨西哥在 3 年中的 3 个项目中,向 NSO Group 支付了 1500 万美元费用。

NSO自成立而来,就有源源不断的报告揭露其间谍软件滥用的行为,导致其长期处于聚光灯下,例如卡舒吉记者遇害事件和最近发生的监视名单曝光事件。NSO公司旗下有多款用于移动设备平台的间谍软件,例如Chrysaor和Pegasus。

Chrysaor间谍软件

Chrysaor被认为是NSO生产的武器化间谍软件,用于针对Android系统的目标设备,具有监听对话、屏幕截图、监视设备周遭环境、窃取数据和阅读SMS消息等功能。Chrysaor与NSO旗下的Pegasus间谍软件有许多共同特征。Chrysaor通常配合定制化的社会工程攻击进行投放,一旦安装设备后,将通过Framaroot工具进行提权操作,并收集一系列的数据,例如位置、应用数据(也包括邮件、联系人、日历、短信等)、屏幕截图、输入按键记录、电话窃听等。因为 Android 开源的原因, Chrysaor 并没有利用任何 0day,更多时候利用的是一些已经曝光的漏洞,从攻击成本来看, Chrysaor 比更早披露Pegasus 要低。

Pegasus间谍软件

Pegasus支持多种移动平台,可通过多种方式植入目标设备,最新版的Pegasus甚至可在零点击的情况下入侵目标手机并自动激活程序。

Pegasus支持的移动设备系统

Pegasus是一款结构复杂,功能完善的高级间谍软件,具备阅读短信、监听通话、收集密码、位置跟踪,访问目标设备的麦克风和摄像头,收集应用程序信息等功能。

Pegasus 可收集的数据说明

Pegasus是一款极其危险的间谍软件,该工具给其使用对象带来了极大的数字监控能力。在Pegasus(飞马)的产品描述中表示,Pegasus的设计初衷是为政府提供技术辅助,以打击恐怖主义和犯罪行为,但实际上,Pegasus更常被用于针对持不同政见者、记者、活动家等人群。

收购0-day增强攻击能力

另外,该公司还从多个途径收购零日漏洞,其中比较著名的是该公司在2016年使用的三叉戟(Trident)iOS零日漏洞,是3个iOS 0-day漏洞的组合。三叉戟漏洞相关信息:

CVE-2016-4655:该漏洞将有可能导致应用程序泄漏系统内核内存中的数据;

CVE-2016-4656:该漏洞将有可能导致应用程序以内核权限来执行任意代码;

CVE-2016-4657:访问了精心设计的恶意网站之后,攻击者或可利用该漏洞实现任意代码执行;

NSO将其配置到Pegasus间谍软件中,极大地增强了Pegasus的供给能力,当用户点击攻击者发送的文本链接时,将感染Pegasus间谍软件,从而接管受害者的iOS设备。

监视名单曝光

7月18日,美国《华盛顿邮报》、英国《卫报》和法国《世界报》等17家媒体共同披露,由以色列NSO集团开发的“pegasus”间谍软件,在全球至少50多个国家被用来监听国家元首、王室成员、部长、企业高管、记者等人士,被监听对象可能高达5万人。“pegasus”间谍软件能够侵入苹果和安卓操作系统,提取短信、照片和电子邮件,对通话进行录音,并在使用者不知情的情况下远程启动手机的话筒和摄像头。

目前,已有1000多个号码主人的身份得到确认,其中包括阿拉伯王室的几名成员、65 名企业高管、85 名人权活动家、189名来自美国有线电视新闻网、《纽约时报》和半岛电视台等媒体的记者,还包括600名政府雇员和立法者。从地区分布来看,调查涉及的5万多个电话号码中有1.5万个来自墨西哥,号码主人多为政客,工会代表和记者等。另外还有很多号码归属在中东,包括卡塔尔、阿联酋、巴林和也门等国家,一些印度记者和反对派政客的号码也出现在名单上。

总结

据估计,全球的商业间谍软件行业每年利润约增长20%,丰厚的利润回报将助长行业发展,并促使更多的供应商诞生。除了上述介绍的5个供应商外,还存在着其他供应商,例如以色列间谍公司Toka,隶属于NSO Group的Circles监视公司等等。被曝光的只是冰山上微不足道的一环,而潜藏在冰山下的供应商们,则等待研究人员挖掘。

商业间谍软件是当今最危险的网络威胁之一,客户只需要和供应商签订合同,即可获得强大的广泛域外监视能力,由于可更改攻击目标和没有地理位置限制,以及溯源难度大等特点,预计未来将有更多的商业间谍软件的滥用事件发生。安恒威胁情报中心猎影实验室将持续关注相关威胁动态。