【安全资讯】多个网络犯罪组织利用Prometheus TDS恶意软件传播、部署有效载荷

引言

研究人员发现,多个网络犯罪组织正在利用Prometheus恶意软件即服务 (MaaS) 解决方案传播广泛的恶意软件,部署有效负载,例如 Campo Loader、Hancitor、IcedID、QBot、Buer Loader和 SocGholish。Prometheus TDS是一种地下服务,旨在分发带有恶意软件的 Word 和 Excel 文档,并将用户重定向到网络钓鱼和恶意站点。研究人员发现了至少3000个使用该服务的恶意活动,其中最活跃的两个活动分别针对比利时的个人,以及美国的公司、大学和政府组织。

简况

Prometheus TDS 是一种地下服务,自 2020 年 8 月起以每月 250 美元的价格在地下平台上出售。该服务由 Prometheus TDS 管理面板组成,攻击者在其中配置恶意活动所需的参数:下载恶意文件,以及配置对用户地理位置、浏览器版本和操作系统的限制。为了防止恶意活动的受害者直接与管理面板交互导致攻击者的服务器被泄露和阻止,Prometheus TDS 使用第三方受感染网站作为攻击者管理面板和用户之间的中间人。此外,受感染网站的列表是由恶意软件活动的运营商手动添加的。攻击者在受感染的网站上传一个名为 Prometheus.Backdoor 的特殊 PHP 文件,以收集和发送有关用户与管理面板交互的数据。

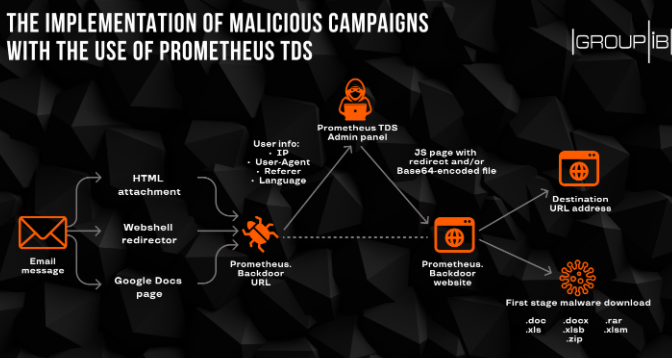

使用 Prometheus TDS 的攻击方案如下:

在第一阶段,用户收到一封包含以下元素之一的电子邮件:

● 一个 HTML 文件,将用户重定向到安装了 Prometheus.Backdoor 的受感染站点;

● 指向 web shell 的链接,将用户重定向到指定的 URL(指向 Prometheus TDS 使用的地址之一);

● 指向包含将用户重定向到恶意链接的 URL 的 Google 文档的链接。

用户打开附件或点击链接并重定向到 Prometheus.Backdoor URL。Prometheus.Backdoor 收集有关用户的可用数据,并将收集的数据发送到 Prometheus TDS 管理面板。在分析收集到的数据后,管理面板决定是否将有效负载发送给用户或将它们重定向到指定的 URL。在最后阶段,管理面板负责发送命令以将用户重定向到特定 URL,或发送带有恶意软件的 Microsoft Word 或 Excel 文档,然后用户立即重定向到合法站点,例如 DocuSign 或 USPS下载文件以掩盖恶意活动。除了分发恶意文件, Prometheus TDS 还会用作经典 TDS,将用户重定向到特定站点,例如伪造的 VPN 网站、销售药品的可疑门户以及银行网络钓鱼网站。