【安全资讯】Lazarus组织针对加密货币行业的社工攻击

引言

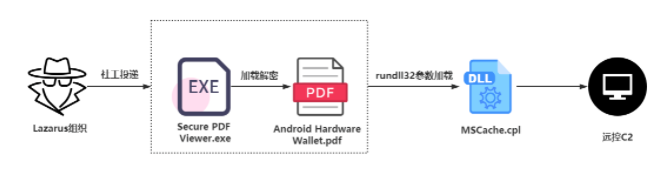

近期研究人员捕获到了Lazarus组织针对加密货币相关行业的社工攻击活动,该组织在寻找到攻击目标信息后,疑似通过即时通讯软件主动和目标取得联系,并发送修改过的开源PDF软件(Secure PDF Viewer.exe)和携带加密payload的恶意PDF文件(Android Hardware Wallet.pdf)。单独打开”Secure PDF Viewer.exe”无恶意行为,”Android Hardware Wallet.pdf”无法用常规软件打开,所以该组织会利用社工的方式,诱使攻击目标使用exe文件查看pdf文件,最终解密出后台恶意程序执行,达到远控和窃取信息的目的。

简况

Lazarus(APT-C-26)集团是朝鲜半岛非常活跃的APT组织之一,该组织长期对韩国、美国、印度等国家进行渗透攻击,长期以数字货币、金融行业、航空航天行业等为攻击目标。此外还对全球的金融机构进行攻击,堪称全球金融机构的最大威胁,该组织最早的攻击活动可以追溯到2007年。

对比了2021年初Google披露的Lazarus组织针对安全研究人员的攻击活动,发现本次活动有以下特征:

(1) 对加密货币相关目标发起攻击,符合Lazarus组织的一贯的“搞钱”目标;

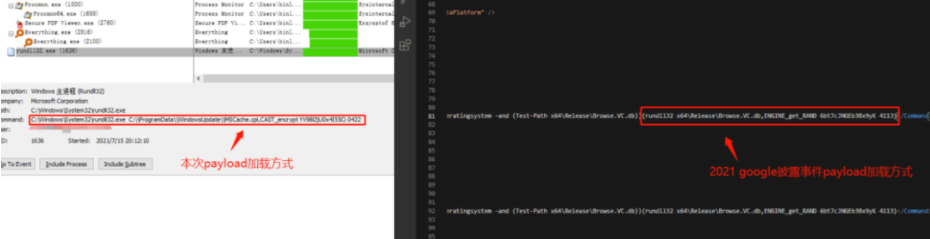

(2) 本次出现的组件其执行与加载方式与2021年初披露Lazarus组织组件加载方式一致,都是”rundll32.exe 文件名 函数名 16字节校验数据 4位未知数字”;

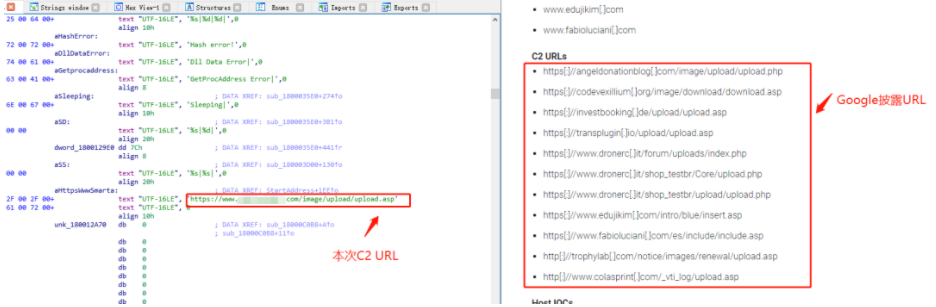

(3) C2格式与2021年初披露的C2格式一致, 形如“image/upload/upload.asp”;

攻击流程如下:

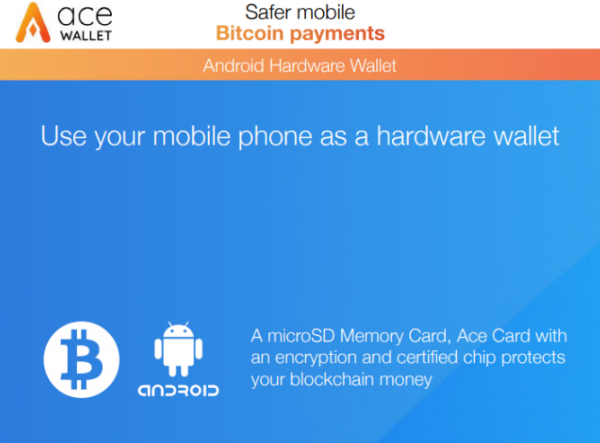

诱饵pdf文件Android Hardware Wallet.pdf打开后内容如下,可根据内容和文件名判断为针对加密货币行业的攻击活动。

其社工攻击发送文件如下,其中”Secure PDF Viewer.exe”为攻击者修改过的PDF开源软件,”Android Hardware Wallet.pdf” 为恶意PDF文件。 “Secure PDF Viewer.exe”其在文件处理逻辑部分加入了恶意代码,用于解密与执行恶意文档中的第一阶段payload, 接着会解密第二阶段payload数据 并通过rundll32.exe调用执行, 接着内存加密第三阶段payload数据,并在内存展开并执行, 第三阶段payload为一个下载器, 尝试向C2下载第四阶段payload并反射执行,目前C2已经无法通信,无法获取第四阶段payload数据。

关联

本次出现的组件其执行与加载方式与2021年初披露Lazarus组织组件加载方式一致,都是“rundll32.exe 文件名 函数名 16字节校验数据 4位未知数字”。

其C2格式与2021年初披露的C2格式一致,形如“image/upload/upload.asp”

.

.

基于攻击目标和技术特征多种关联结果,研究人员确定本次攻击事件其相关组织为Lazarus组织。