【安全资讯】Kaseya供应链勒索攻击发生后,大多数受害者拒绝向REvil勒索团伙付款

引言

2021年7月2日,REvil勒索软件团伙利用Kaseya公司的VSA产品漏洞,进行大规模的供应链勒索攻击,并索要 7000万美元的天价赎金(约合4.52亿人民币)。然而,这次攻击可能不像REvil团伙预期的那样成功。由于REvil的策略的问题,并没有删除受害者的备份,且没有窃取数据并挂在暗网上给受害者压力,导致该组织收到的赎金很少,目前只有两家公司支付了赎金来获得解密器。

简况

勒索软件团伙发起攻击时,通常会破坏网络并在最终加密受害者的设备之前先窃取数据并删除备份。在发起攻击后,勒索团伙会向受害者展示被盗数据的凭证、宣布已经删除受害者的备份并且加密了受害者的设备,这会给受害者带来巨大压力,促使受害者支付赎金以恢复数据并防止数据泄露。在此次攻击中,勒索团伙改变了这种标准策略。相反,他们使用本地Kaseya的VSA服务器中的0-day漏洞来执行大规模和广泛的攻击,无需实际访问受害者的网络。但在此次攻击中,勒索团伙并没有删除受害者的备份,且没有窃取数据并挂在暗网上给受害者压力,因此这次大型的勒索攻击事件对受害者几乎没有影响力。

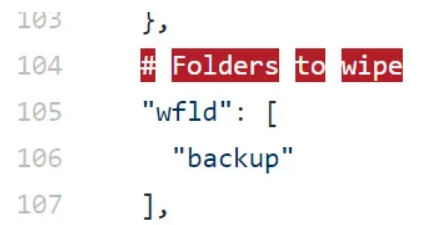

研究人员提取了攻击中使用的REvil勒索软件样本的配置,发现REvil附属公司进行了初步尝试,试图删除包含字符串“备份”的文件夹中的文件。但这种方法似乎并没有成功,MSP和在攻击期间被加密的多个受害者宣称,他们的备份没有受到影响,因此他们选择恢复系统,拒绝支付赎金。REvil 勒索软件配置片段如下:

研究人员表示,虽然系统中断带来的影响很严重,但无法从备份中恢复的加密数据很少,因此受害者支付赎金的需求较低。虽然许多公司度过了充满压力和破坏性的一周,但大多数受害者似乎能够很快恢复正常运行。

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享