Conti泄露数据完整分析,疑似成员身份被曝光!

事件背景

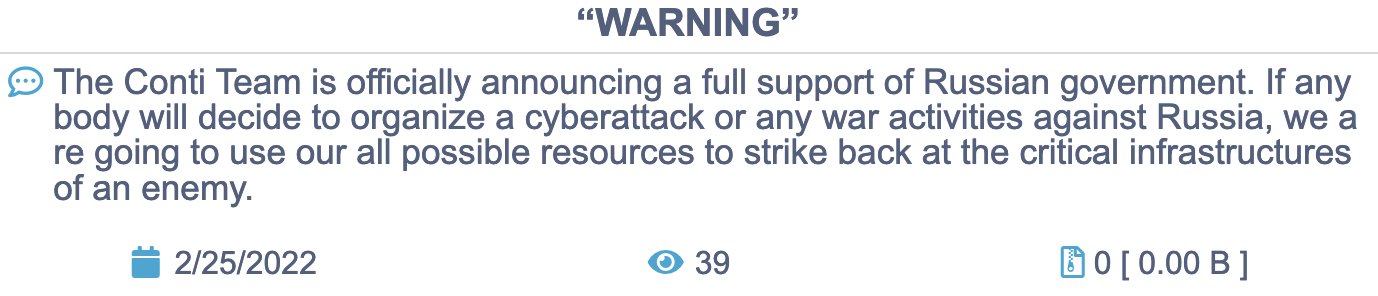

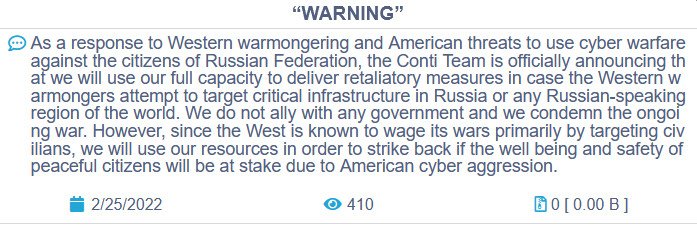

随着俄罗斯和乌克兰冲突的加剧,黑客团队开始选边加入。2月25日,Conti 勒索软件组织的核心成员在其官方网站上发布了一条激进的亲俄信息,表示他们将全力支持俄罗斯政府,并威胁要对任何攻击俄罗斯的黑客发起网络攻击。大约一个小时后,Conti修改了他们的措辞,称该团伙不与任何政府结盟,谴责正在进行的战争,但将应对西方对俄罗斯关键基础设施的网络攻击。

图:Conti组织支持俄罗斯的声明

图:Conti组织修改措辞后的声明

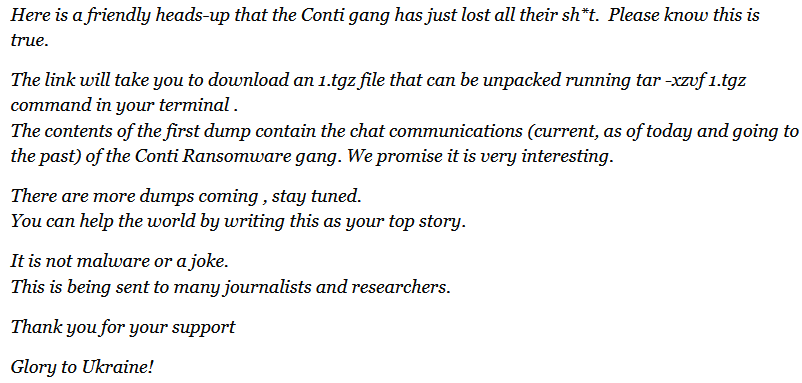

这些消息似乎激怒了一名乌克兰的安全研究人员。2月27日,该研究人员入侵了该团伙的内部 Jabber/XMPP 服务器,并将内部日志通过电子邮件发送给多名记者和安全研究人员;同时在接下来的几天内,该成员陆续公布了大量的Conti组织内部数据。泄露的数据如下表所示。

| 泄露日期 | 泄露文件内容 |

| 2022-02-27 | Conti组织内部聊天记录,第一批,2021-01-29至2022-02-27 |

| 2022-03-01 | Conti组织内部聊天记录,第二批,2020-06-22至2020-11-16,时间最早可追溯到Conti首次出现 |

| 2022-03-01 | 一些内部使用的组件的源代码 |

| 2022-03-01 | Bazarbot受害者信息、Bazarbot管理页面 |

| 2022-03-01 | 存储服务器、一些管理页面的屏幕截图 |

| 2022-03-01 | 带密码保护的Conti 勒索软件加密器、解密器和构建器的源代码 |

| 2022-03-01 | TrickBot 命令和控制服务器源代码 |

| 2022-03-01 | Pony 恶意软件窃取的凭据 |

| 2022-03-01 | 组织内部培训材料 |

| 2022-03-01 | 一名疑似Conti组织成员的身份信息 |

| 2022-03-01 | RocketChat聊天记录,2020-08-22至2022-02-26 |

| 2022-03-03 | Conti组织内部聊天记录,第三批,更新了直到2022年3月2日的聊天记录 |

表格:数据泄露时间表

图:泄露数据的研究人员的声明

下面对一些主要的泄露文件进行分析

泄露文件分析

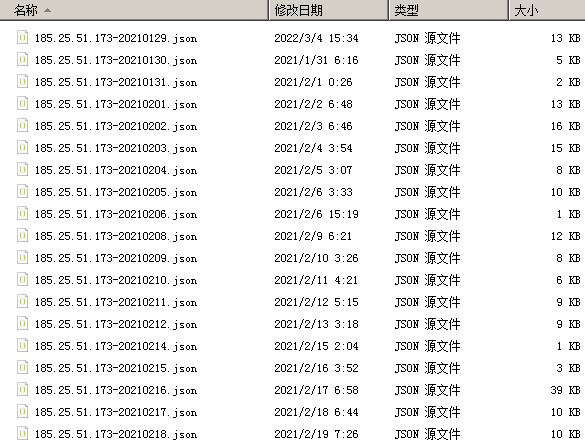

1. 聊天记录

最开始泄露的文件,于2月27日通过邮件泄露给多名记者和安全研究人员,内容是从Conti组织的Jabber服务器中窃取的聊天记录,共339个json文件,每个文件包括一整天的聊天记录,时间跨度从2021年1月29日到2022年2月27日,且研究人员已证实了对话的真实性。

图:泄露的聊天记录

图:聊天记录具体内容

从聊天记录中,我们可以发现许多有价值的信息,包括:

- Conti的成员在组织内部的名称

- 显示Conti与TrickBot和Emotet恶意软件团伙关系的消息,前者经常从后者那里租用受感染计算机的访问权限来部署他们的恶意软件。

- 确认TrickBot僵尸网络在本月早些时间已经关闭。

- 一些未被披露的勒索软件事件

- 超过200个Conti组织的比特币地址

- 组织的内部工作流程

- Conti组织的TTP

- ……

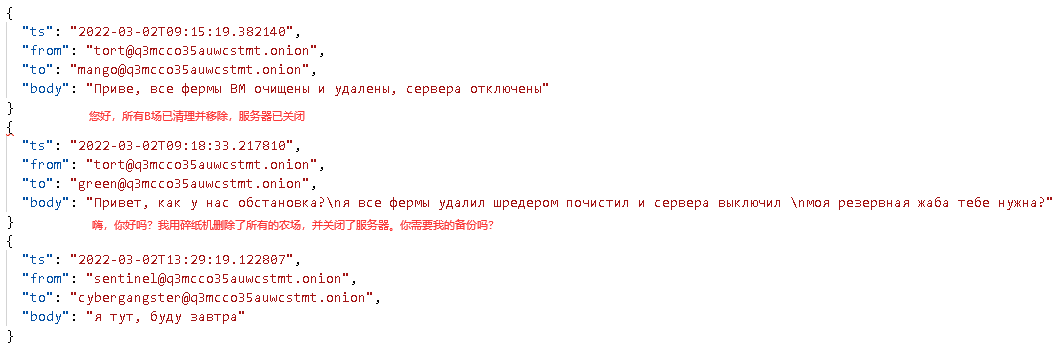

后续该研究人员又持续更新了聊天记录,甚至包括在泄露数据之后,Conti组织的聊天记录。下图显示了在3月2日的时候,其组织内部成员讨论删除服务器上数据的聊天。

图:组织成员关于删除服务器数据的聊天内容

而对聊天记录的挖掘,还可以找出一个疑似Conti成员的真实身份信息,这一点将在下文详细介绍。

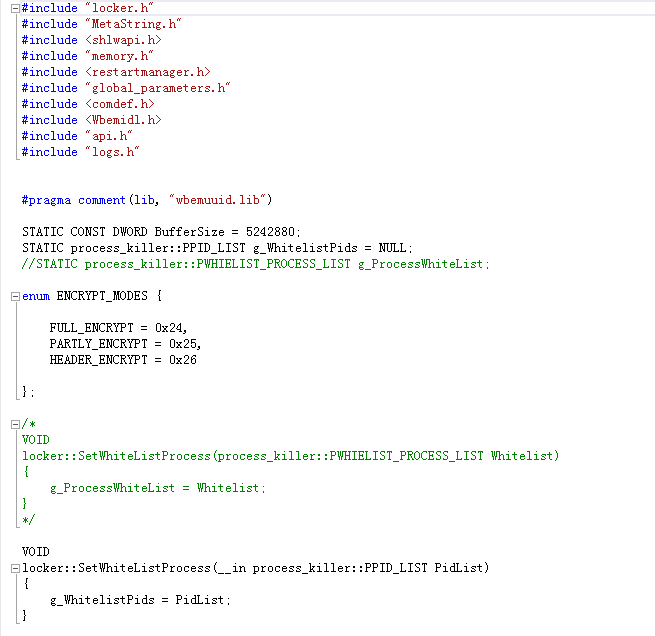

2. Conti源代码

该人员最开始泄露了一个包括builder、decryptor和locker三个组件源代码的加密压缩包,并没有给出密码,声称是防止造成过大的损害;但是随即他又泄露了一个不带密码的源代码压缩包,并从中删去了locker组件的实现代码。

图:该人员拒绝提供压缩包密码

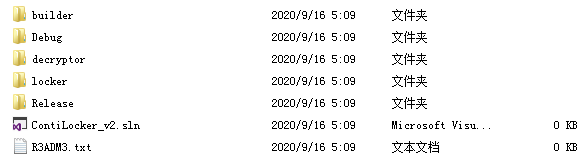

由于前后公布的两个压缩包内容有相同的部分,因此可以使用一些工具完成加密压缩包的解密。另外,两个压缩包中都没有builder组件的实现代码。

图:压缩包内的源代码

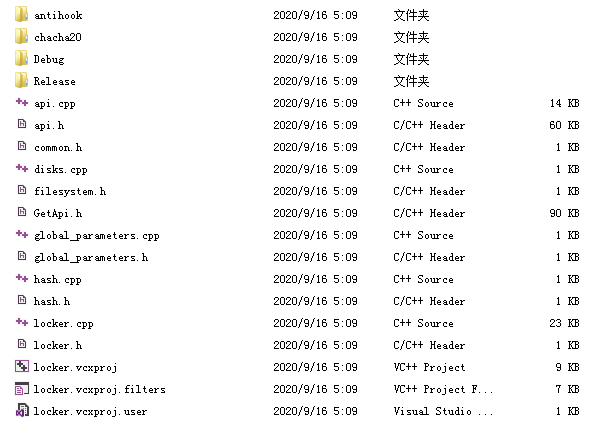

图:locker组件的源代码目录

图:locker.cpp代码内容(部分)

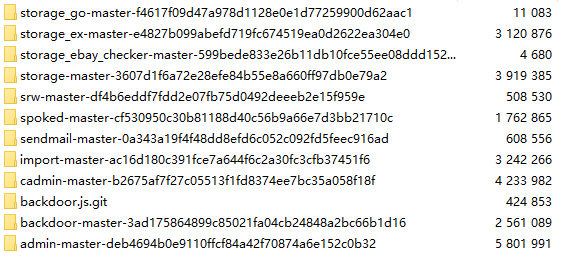

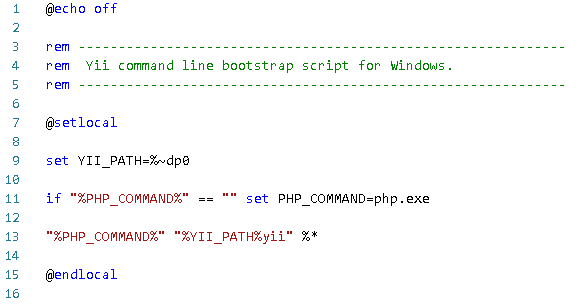

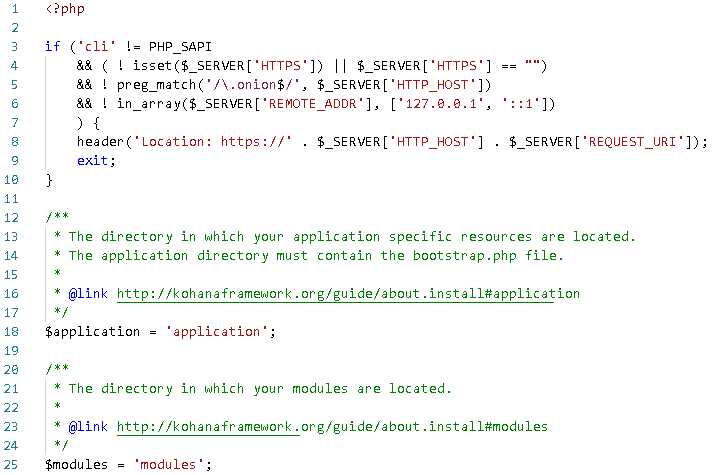

3. 内部组件代码

Conti使用的大部分代码似乎都是开源软件,例如两个PHP框架yii2和Kohana,用作了管理面板代码的一部分。

图:内部组件代码

图:对Yii框架代码的利用

图:对Kohana框架代码的利用

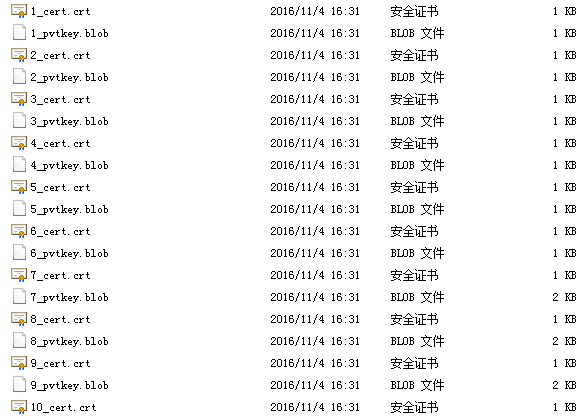

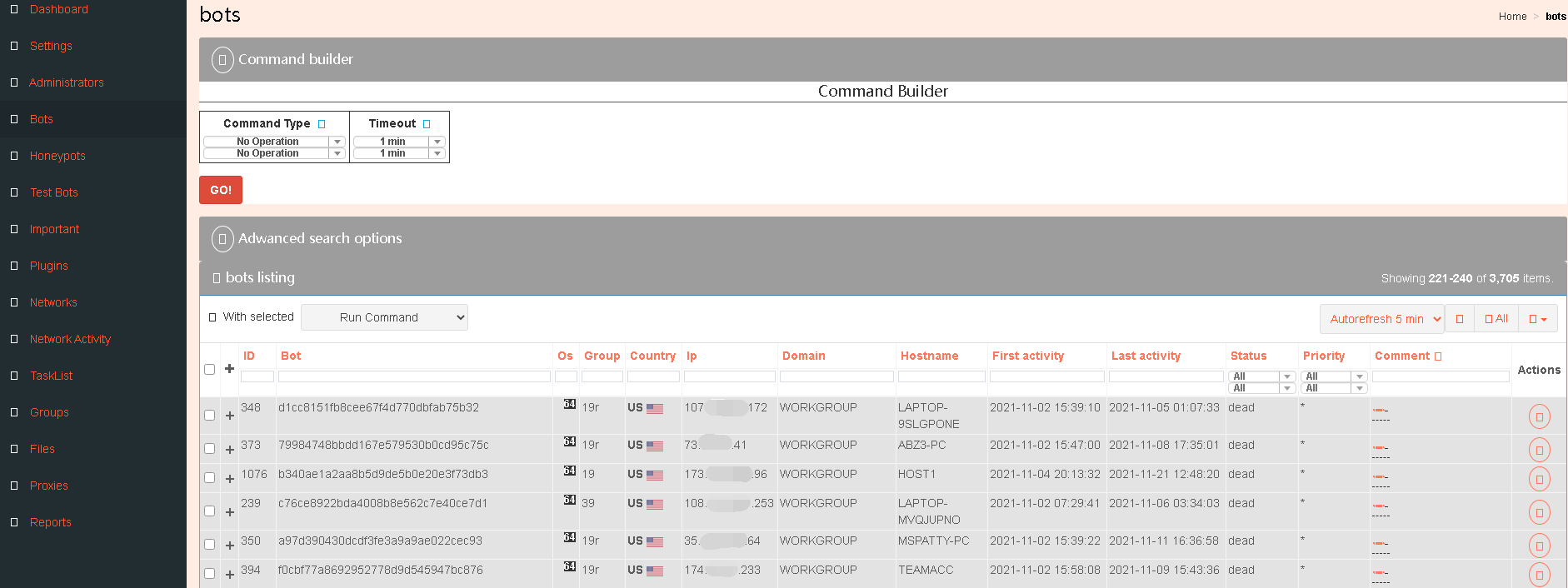

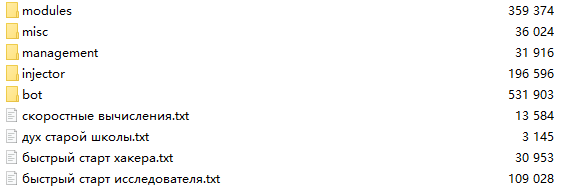

4. 泄露的受害者数据

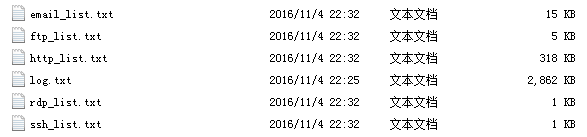

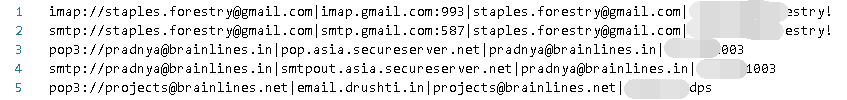

泄露的受害者数据主要包括Bazarbot的受害者信息、一些旧的Pony木马窃取的信息(包括一些证书、邮箱密码等)。经验证,部分窃取到的凭据仍然有效。

图:Pony木马窃取的凭证

图:Pony木马窃取的部分邮箱凭证

图:Pony木马窃取的证书

图:Bazarbot管理页面及其内部的受害者信息

图:Bazarbot的受害者信息

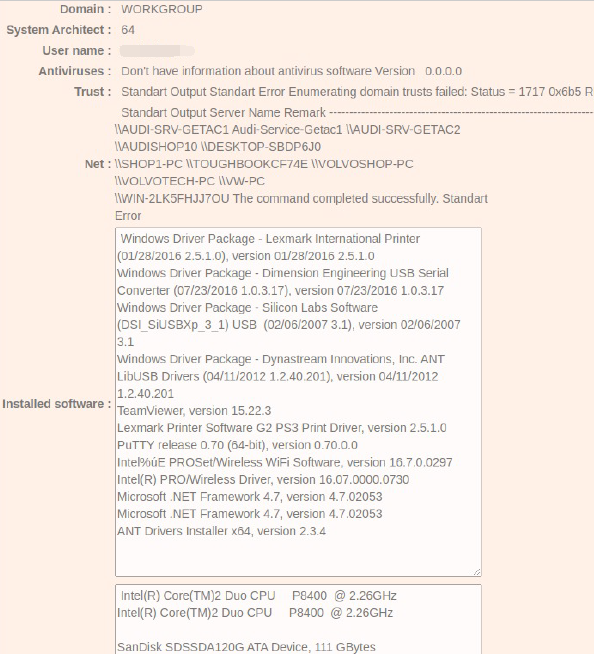

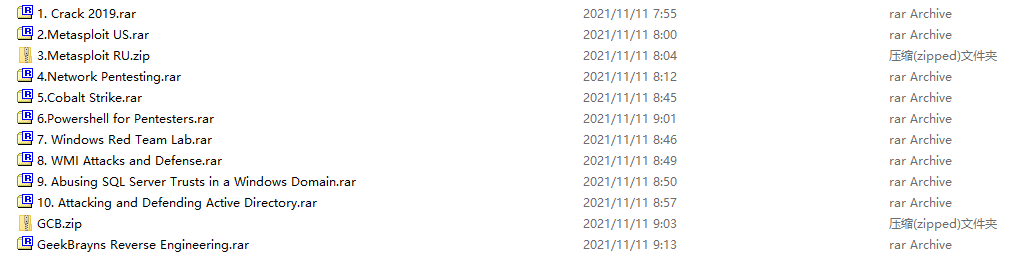

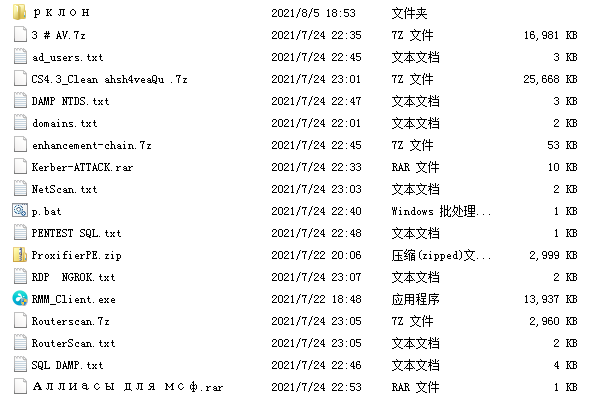

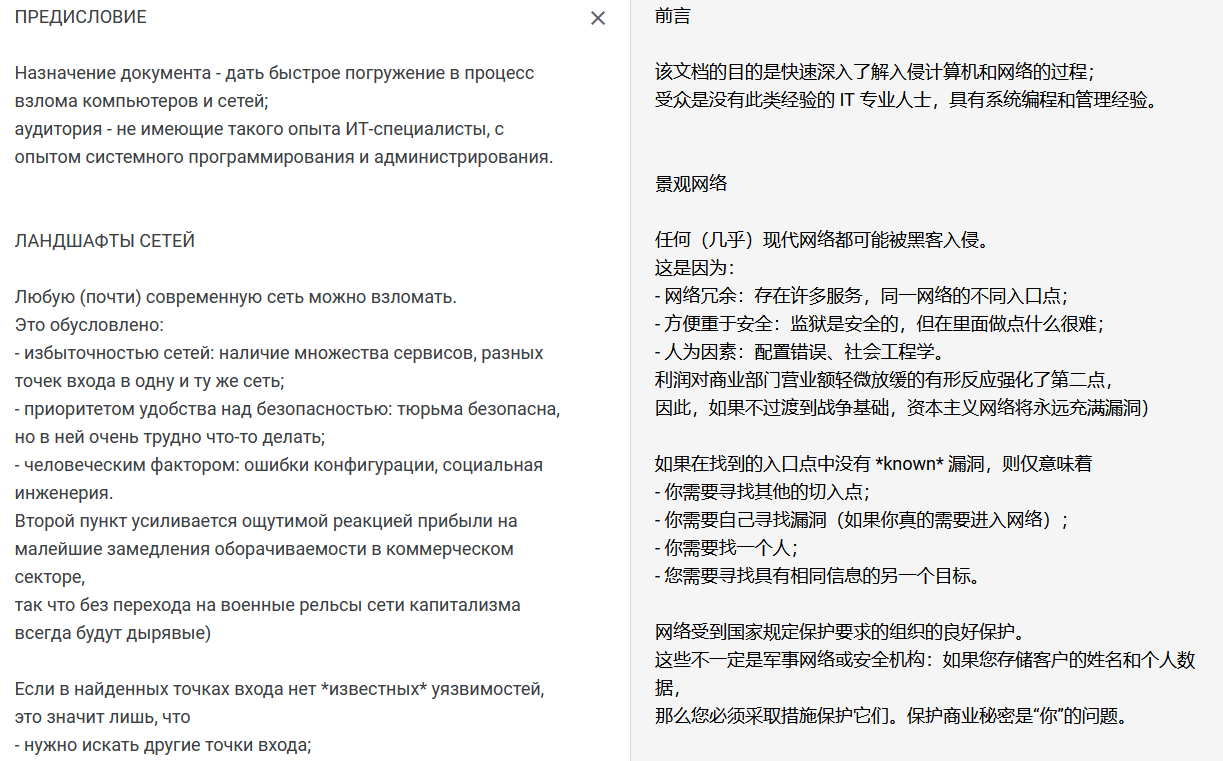

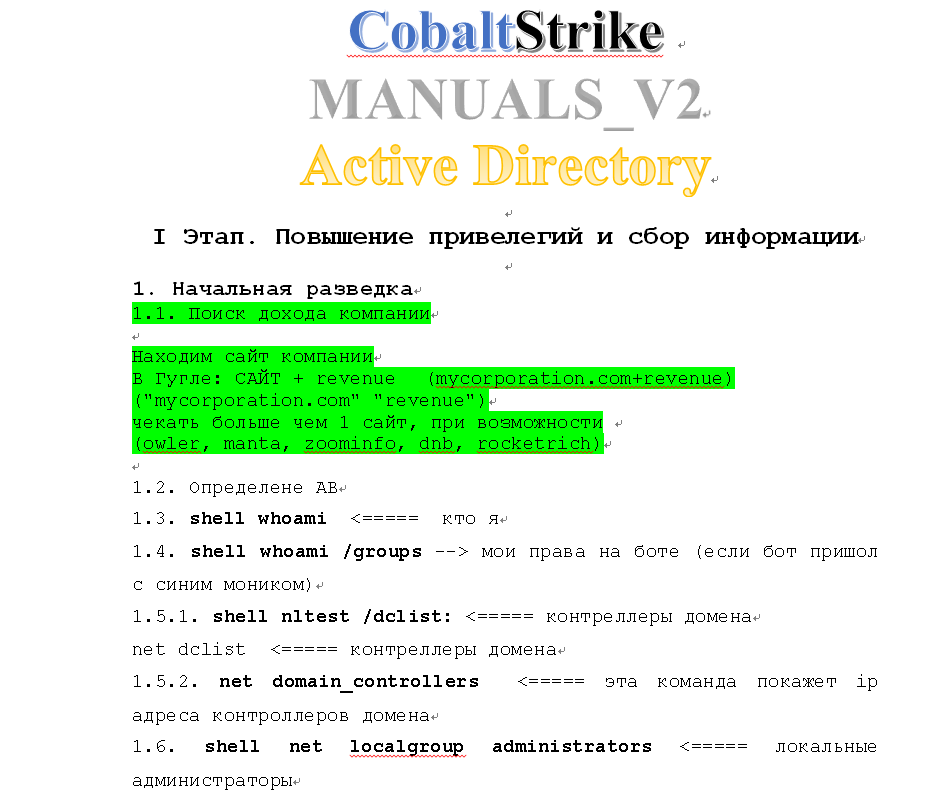

5. 培训材料

此次泄露的数据中,也包含大量的培训材料,涉及工具的使用、一些技术性文档,包括一些编程习惯、入侵的基础知识等。

图:工具包1

图:工具包2

图:一些攻击思想的培训文档

图:部分文档内容

图:CS使用手册

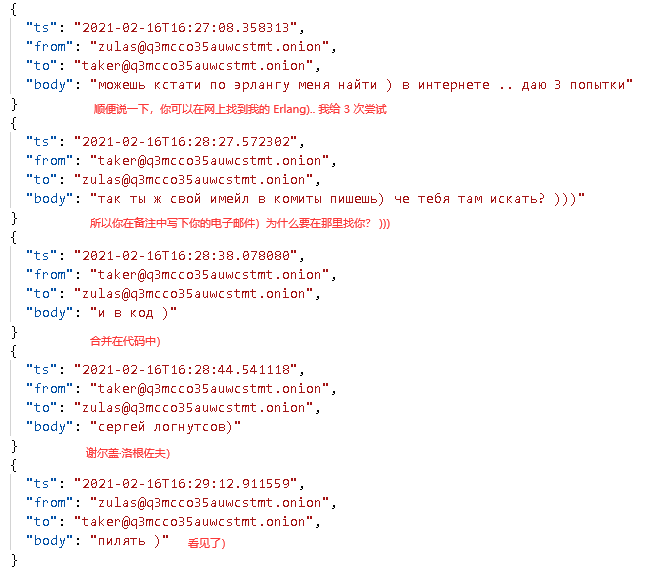

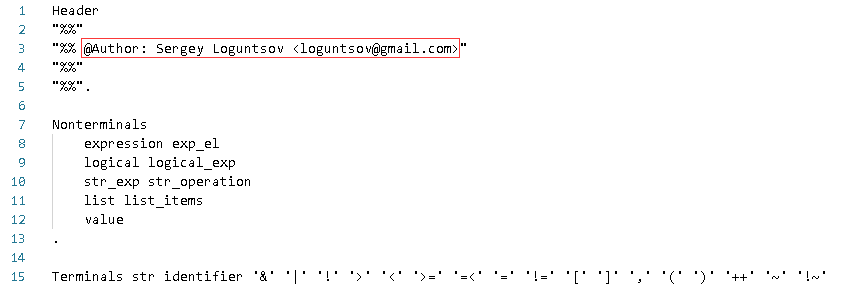

6. 疑似Conti成员

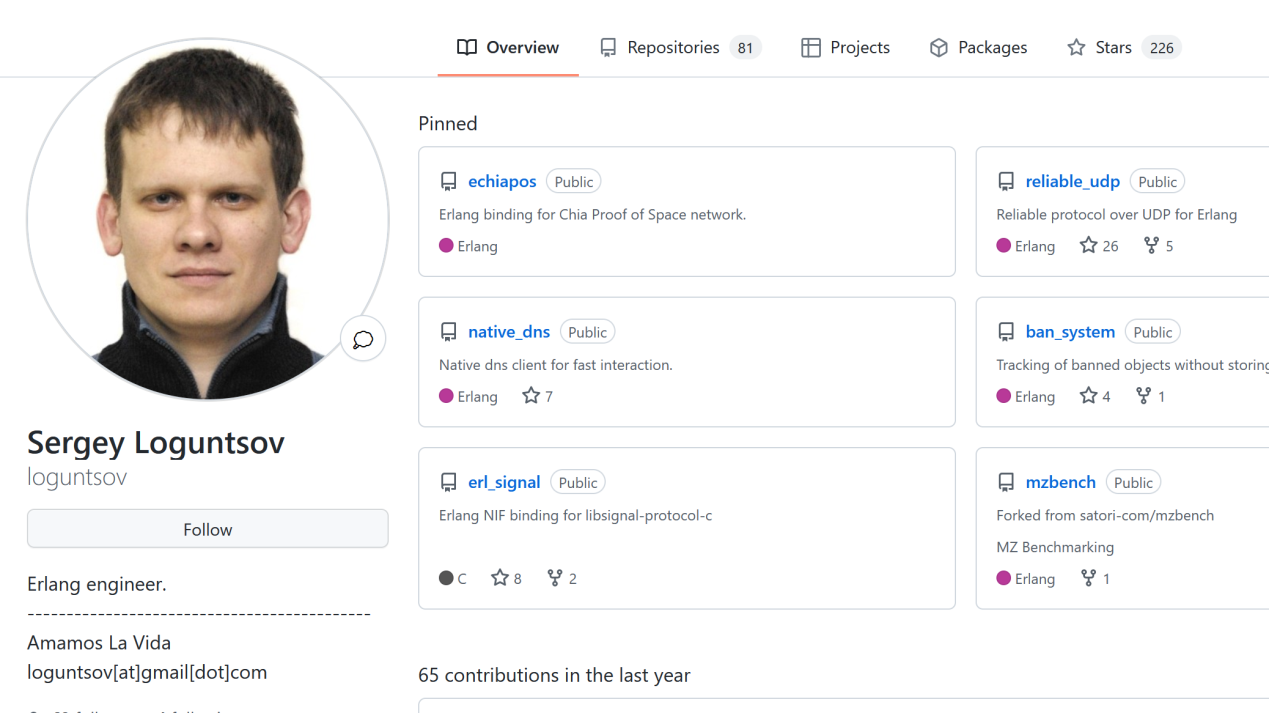

在泄露的trickbotC2服务器源代码中,可以发现一个gmail账号和名字,该名字可以关联到一个github账号;从另一些关联到的网站信息来看,他应该是俄罗斯人,名叫Sergey Loguntsov,是一名Erlong全栈工程师。

图:对该邮箱的讨论

图:包含gmail账号的trickbot服务器源代码

图:关联到的github页面

在此招聘页面上,可以找到这个人的详细信息,他应该是一名Erlang工程师,也与聊天记录中的内容相吻合。

图:关联到的招聘网站页面

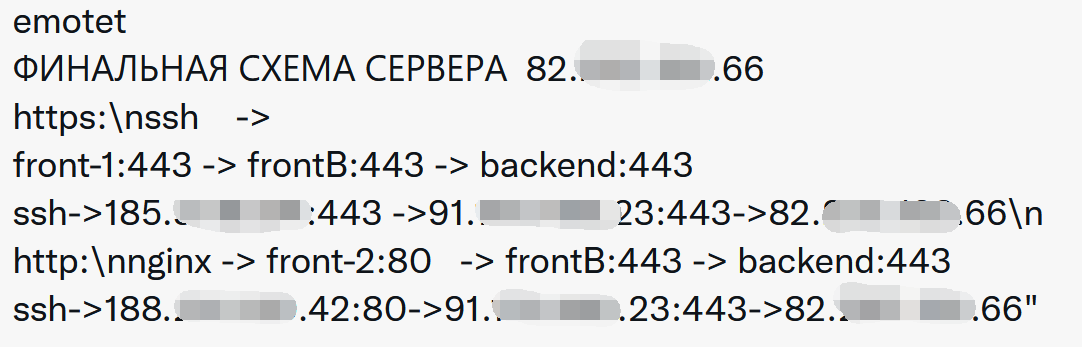

7. 基础设施

该成员泄露了emotet僵尸网络背后的一个服务器,并详细列出了访问该服务器所需的各阶段跳板:

图:emotet的C2服务器

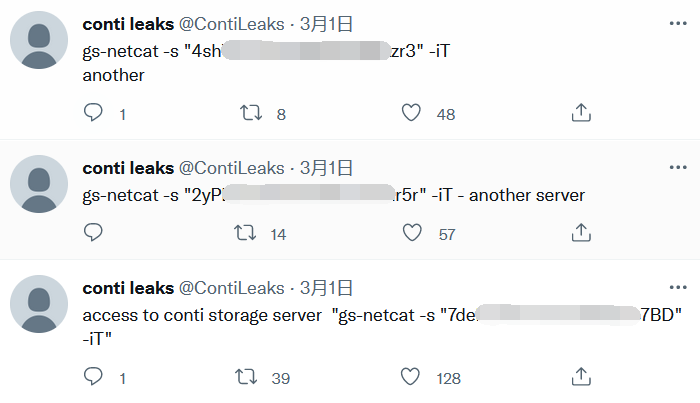

除此之外,该成员还泄露了用于访问Conti数据存储服务器的gs-nc密码。截至目前,这些服务器都已无法访问。

图:Conti存储服务器的gs-nc密码

泄露IOC汇总

猎影实验室对本次泄露事件产生的IOC进行了汇总。具体内容见文末完整版PDF链接。这些IOC的价值如下表所示。

| 信息 | 用途 |

| Conti组织的主XMPP地址 | 追踪组织在暗网中的活动,便于提前进行预警 |

| 成员的暗网XMPP用户名 | 追踪成员在暗网中的活动,便于提前进行预警 |

| 成员的私人邮件地址 | 确定成员身份,直接打击成员 |

| 组织使用的域名的注册邮箱 | 确定成员身份,直接打击成员 |

| Conti相关sha256 | 研判后可作为主机侧和网络侧防御设备规则 |

| 泄露对话中提到的IP地址 | 研判后可作为网络防御设备规则 |

| 泄露对话中提到的URL地址 | 研判后可作为网络防御设备规则 |

| Conti组织使用的C2域名 | 研判后可作为网络防御设备规则 |

| Cont使用的比特币钱包地址 | 研判后可作为网络防御设备规则 |

表格:IOC信息及对应价值表

造成的影响

1. 对Conti的影响

Conti组织已经开始着手销毁暴露的服务器上的数据。但数据泄露事件对Conti的影响似乎有限,这些泄露只与其组织六分之一的小组有关,且能观察到其攻击活动仍在进行。3月4日,SophosLabs公布一则消息称,Conti的一个附属组织攻破了一家医疗保健提供商的网络。

图:Conti组织并没有停止攻击行为

不过,数据泄露事件可能会影响Conti组织的声誉,其客户有可能会转投向其他的同类组织。同时,数据泄露也导致组织成员暴露的可能性大大增加

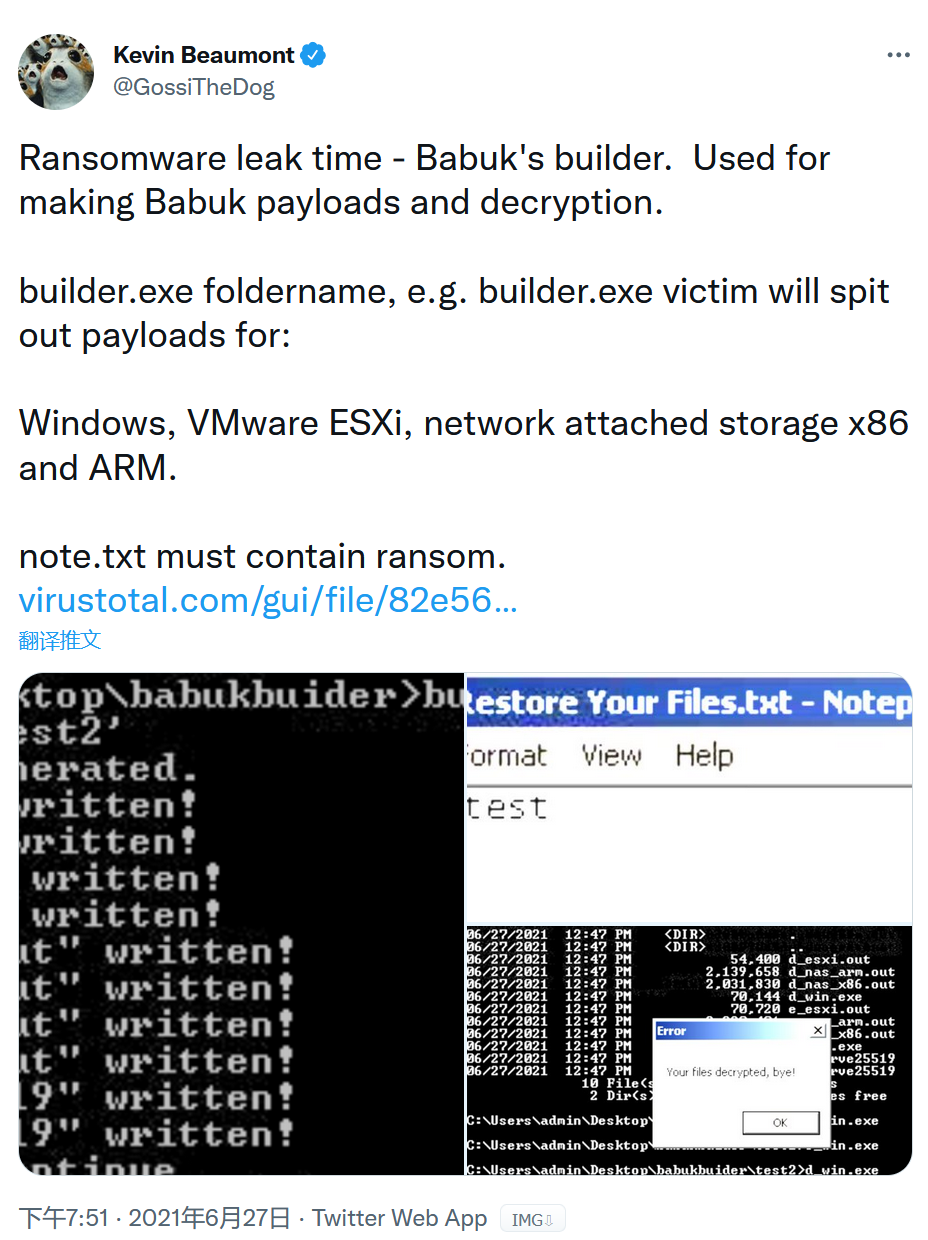

2. 对其他威胁的影响

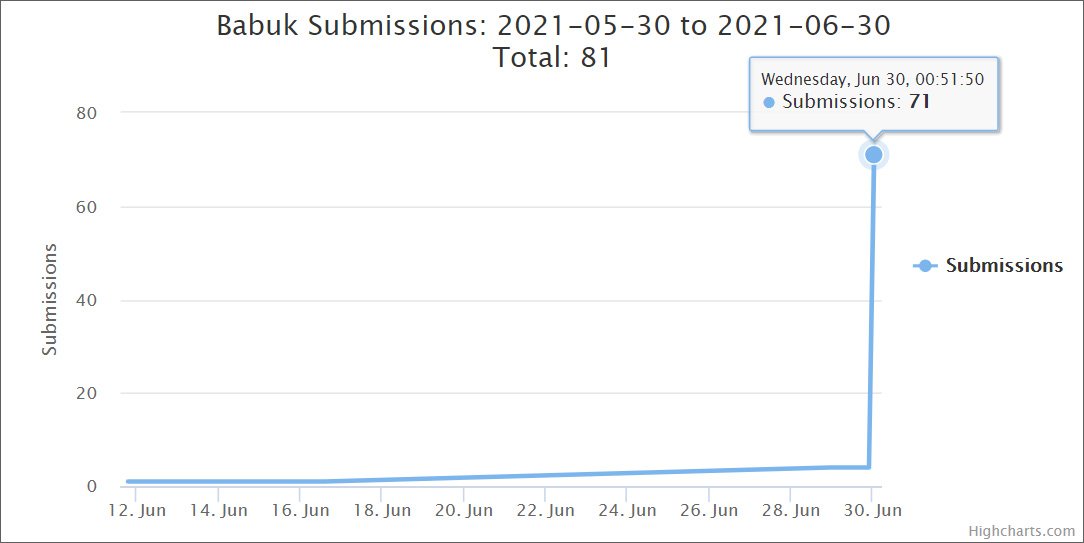

此次泄露的数据,包括Conti勒索软件的源代码。从以往的经验来看,这种源代码泄露事件,会导致一些技术能力不足的小型组织能够生成自己的勒索软件,从而助长勒索软件的传播。例如,2021年6月27日,Babuk勒索软件的构建器泄露;而在那两天后,大量的BabukLocker事件开始在世界各地出现。这些爆发事件显然是由于构建器泄露导致的,因为Babuk勒索软件背后的组织已经在2021年4月关闭了。因此,建议相关安全防护人员近期做好勒索软件的防护准备。

图:Babuk构建器泄露

图:随后两天监控到Babuk勒索出现暴涨

总结

此次泄露事件,涉及的数据非常广泛,本文也只能进行简要的分析。数据泄露的影响是多方面的,一方面,泄露的数据使得研究人员可以深入挖掘Conti组织的内部结构、其工具的运行原理等。泄露的聊天记录中,可以得到Conti组织惯用的TTP,使研究人员可以更有效的、有针对性的对Conti后续发起的攻击进行防护,或者对Conti组织进行直接的打击;但泄露的源代码也会增强其他恶意软件开发者的能力,可以预见到短时间内基于Conti修改产生的勒索软件可能又会迎来一波爆发。

此次数据泄露事件源于黑客组织的政治站队。Conti组织原本就同时包含来自乌克兰和俄罗斯的成员,而俄乌冲突势必会影响到组织内部人员的稳定。在国际冲突愈演愈烈的今天,像Conti这种人员复杂的黑客组织,可能会越发的难以存在,更多的黑客组织可能会倾向于依附政府部门,并具有鲜明的政治立场。

虽然Conti组织在最近的俄乌冲突中并没有曝光出来的涉及政治立场的行动,但已经确认“匿名者组织”这样的大型黑客组织已经参与到了俄乌的对抗中。而在Conti泄露的数据中,可以看到详尽的培训材料,除了对各种工具的使用外,甚至还有攻击方法论的内容,可见Conti组织内部技术力的强大以及培训的体系化。在大型黑客组织日趋专业、不断涉及到国家之间的斗争的现状下,作为安全从业者的我们,必须要具有扎实的技术能力,灵活的思维方式,才能保证上至国家,下至我们的客户,不被类似Conti或者匿名者组织这样强大的网控威胁体所侵犯。

完整版PDF下载