警惕incaseformat蠕虫,可大批量删除磁盘文件

摘要

近期发现有多区域用户被incaseformat蠕虫感染,蠕虫运行后会批量删除磁盘文件。用户可先尝试进行数据恢复进行止损。

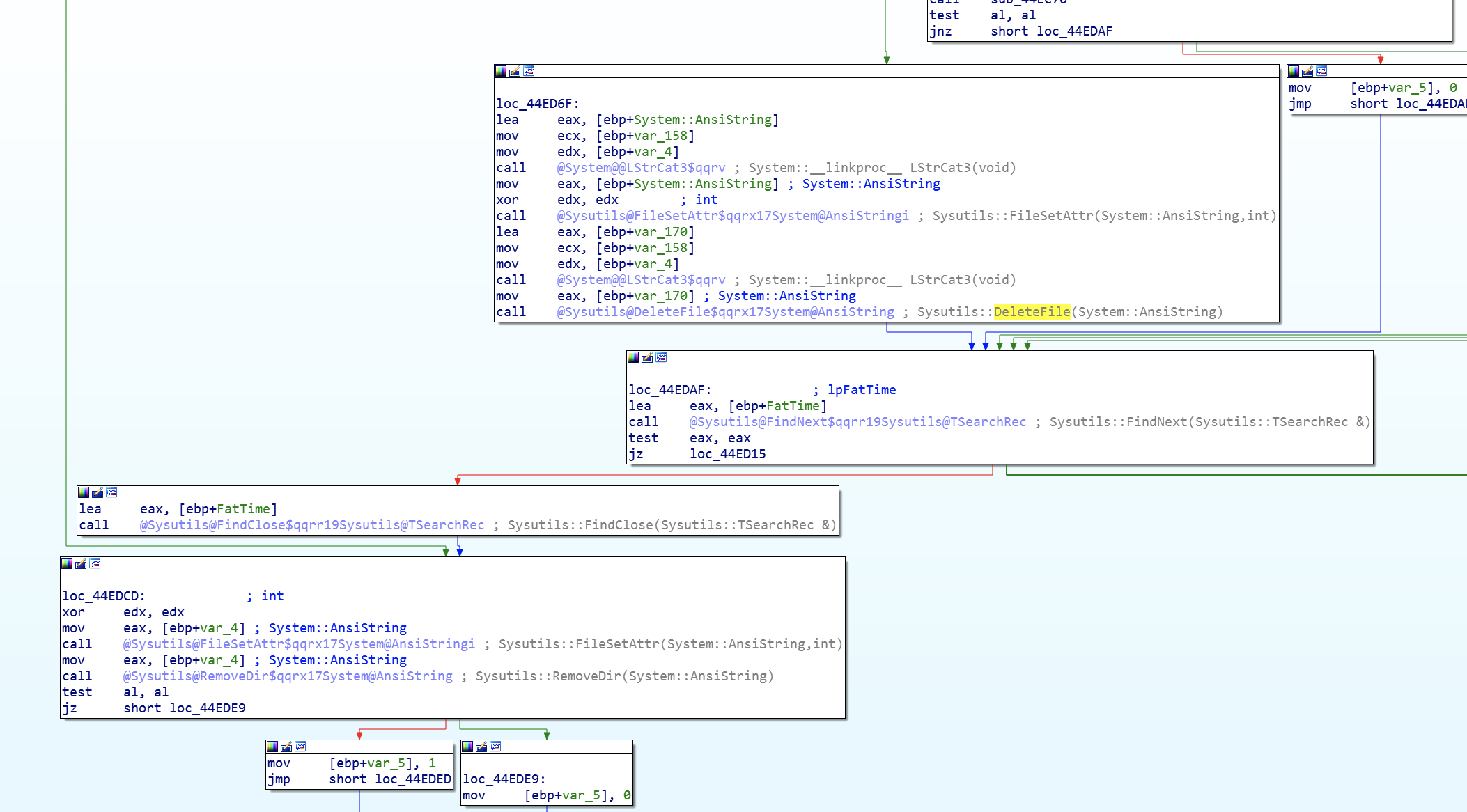

简要分析

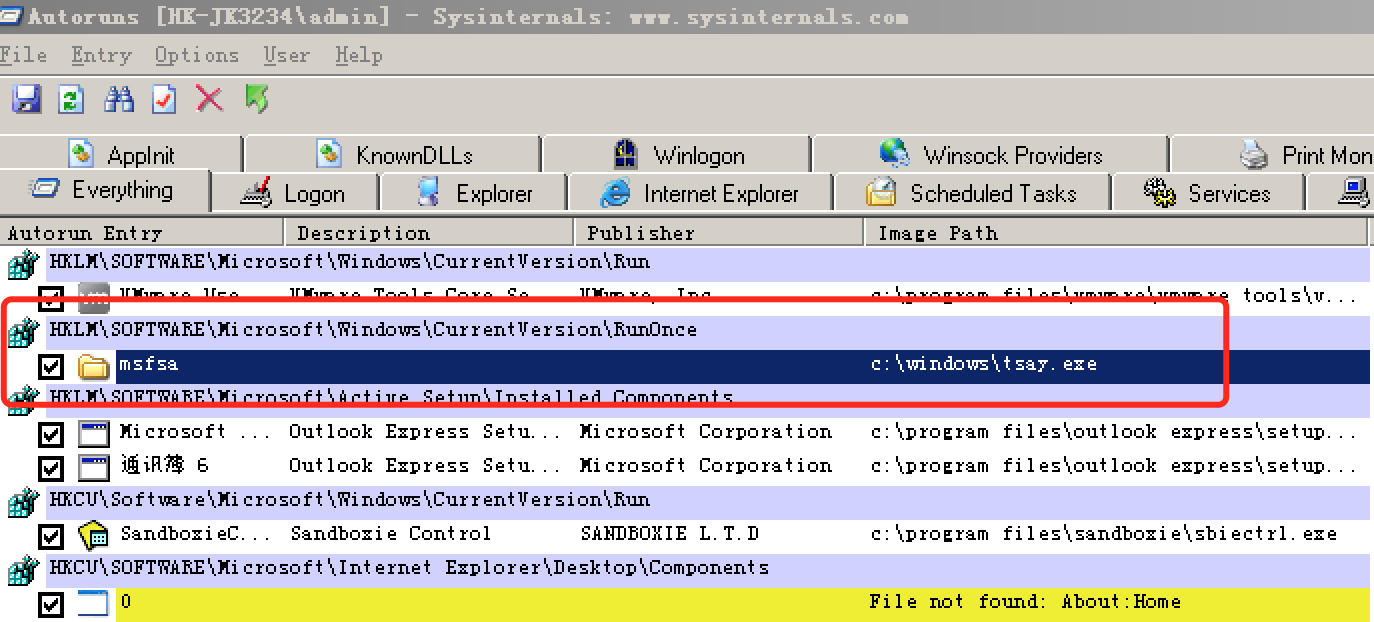

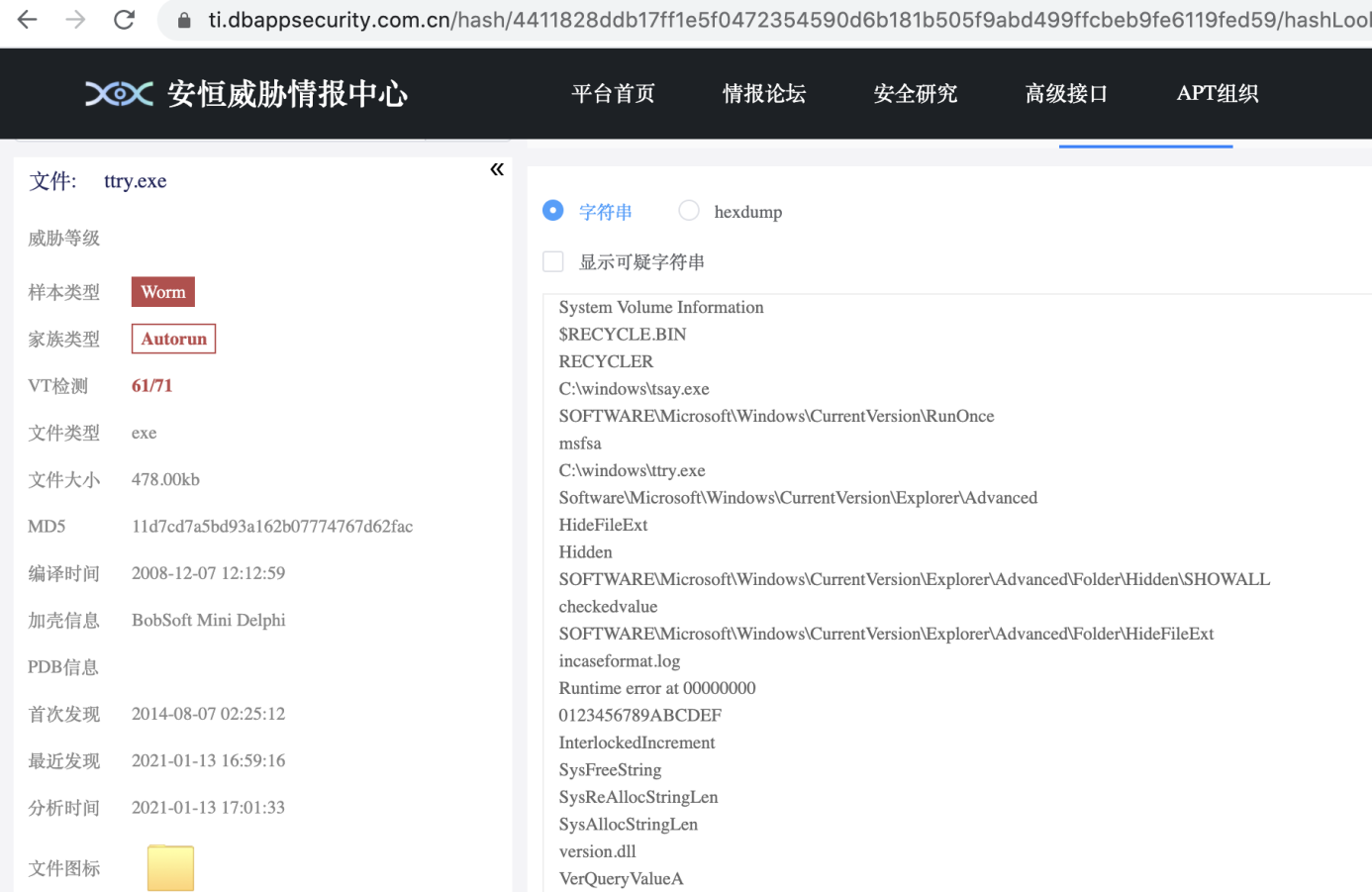

样本会自我复制到%SystemRoot%目录下,并重命名为重新命名为

“tsay.exe”和”ttry.exe”,并且会添加注册表项

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

增加自启动,自启动程序指向C:\windows\tsay.exe

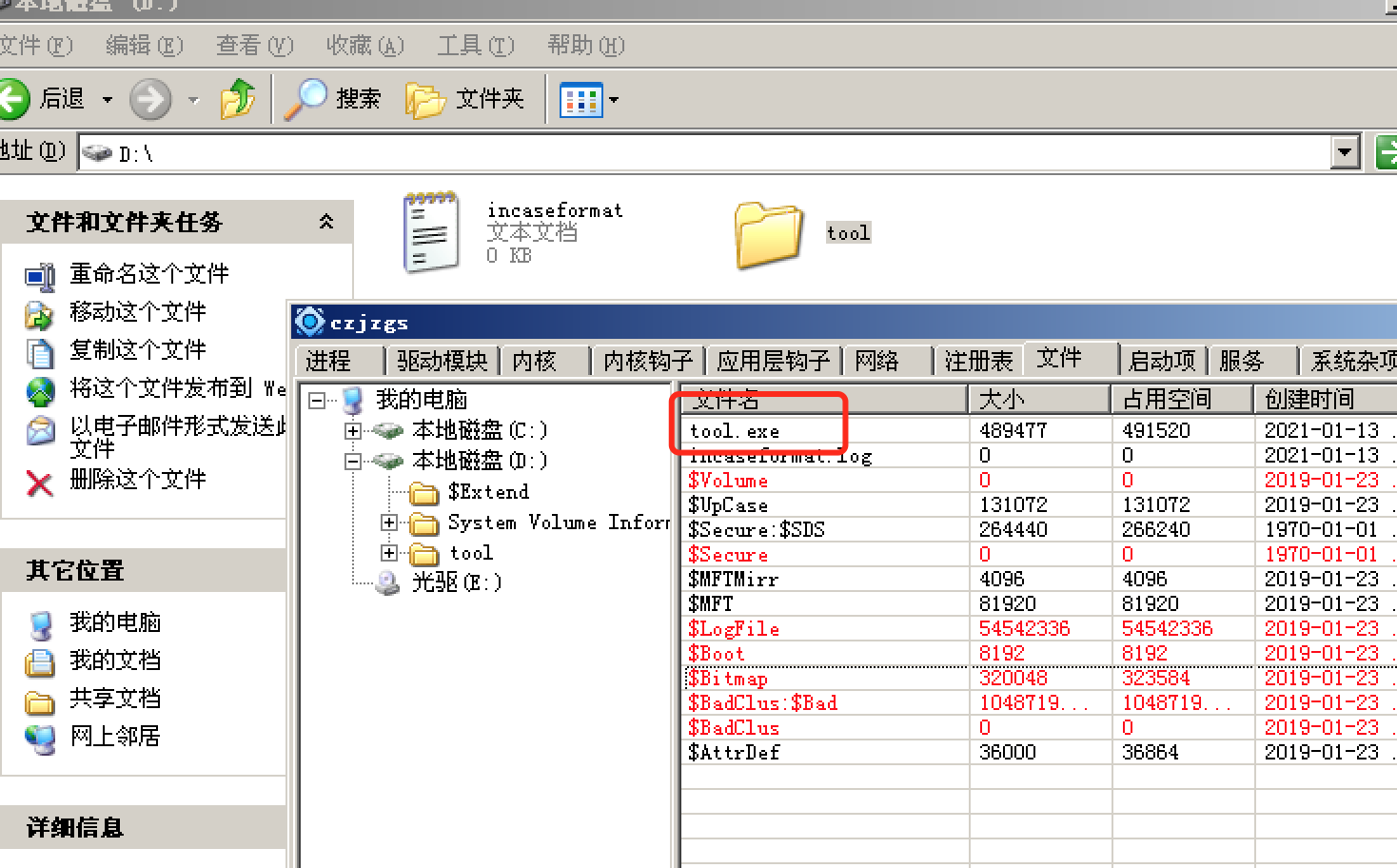

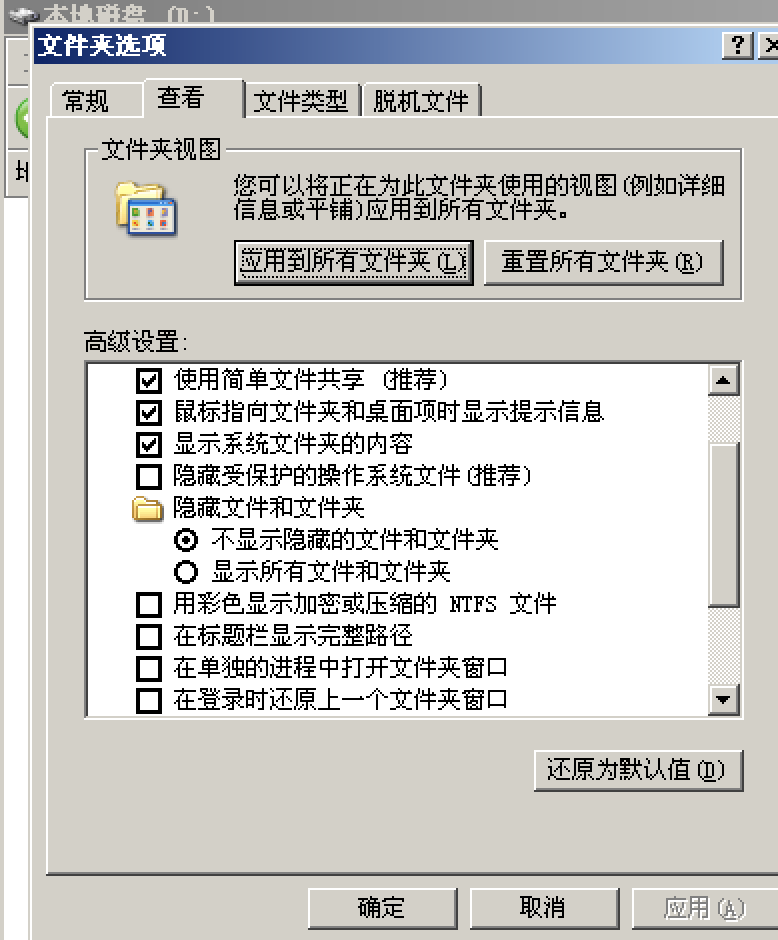

同时还会复制自身到除系统分区以外所有分区的根目录下,将分区下已存在的文件夹隐藏,并且以这些文件夹的名称命名。这也是传播扩散的主要方式。

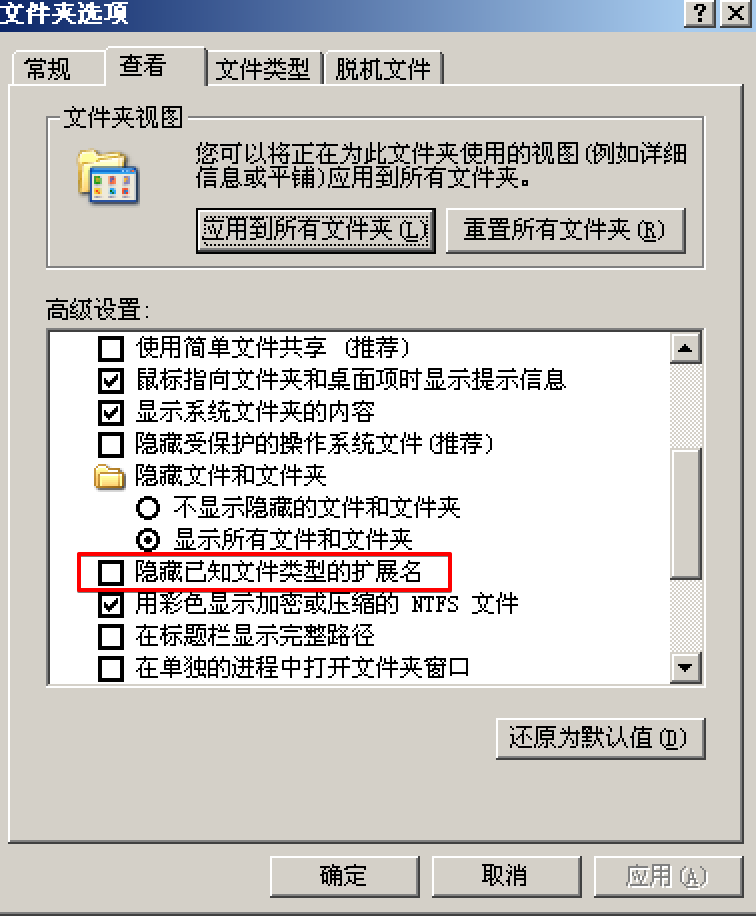

并且还会强行篡改注册表,导致系统中的”隐藏已知文件夹类型的扩展名”功能失效,这样就无法查看文件后缀,以文件夹图标迷惑用户。

样本在特定时间条件下最终会遍历删除系统盘符外的所有文件,并且在根路径下留下incaseformat.log文件,

这个暴力删除操作,样本是会判断时间的,原先设定为大于2009年的大于3月的每个月的1号、10号、21号、29号进行,而这里由于蠕虫病毒代码编写出现了一点的问题,导致判断时间出现了偏差,导致原先应该早就爆发的暴力删除操作,推迟到今天才执行。

实际上已经存在很久,从安恒威胁情报中心平台上观察样本至少在14年就已经存在。

并且发现国内一些站点也存在被感染,同时文件能够被传播下载的情形。

如某招聘网站上,目前仍可下载。

- h**p://pic.n***zpw.com/uploads/exam/pic/1134/431121199511125219_1557290605799.exe

防御建议

安恒APT攻击预警平台能够发现已知或未知威胁,平台能实时监控、捕获和分析恶意文件或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。

同时,平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

安恒主机卫士EDR通过“平台+端”分布式部署,“进程阻断+诱饵引擎”双引擎防御已知及未知类型威胁。警惕incaseformat蠕虫,可大批量删除文件